摘 要: 计算机网络安全问题已经越来越备受人们的关注,网络身份认证是网络安全的首要门槛,且网络安全体系是以有效的身份认证为基础的。对网络身份认证的过程进行研究,首先简要介绍网络身份认证的概念和技术,分析传统身份认证技术的缺陷,结合网络安全的传输加密体制,研究基于人脸特征的网络身份认证技术,并给出该认证系统的体系结构和步骤。

关键词: 网络身份认证;人脸特征;认证技术;加密

0 引言

随着信息技术的普及与发展,网络安全成为目前信息系统应用的重要研究领域,这其中涉及一个重要问题:如何确定用户身份以控制其对信息资源的访问,即网络身份认证。无论是数据加密、入侵检测系统、虚拟专用网(VPN)、访问控制或其他网络安全技术,都需以有效的身份认证为基础。网络身份认证(Network Identity Authentication),全称虚拟身份电子标识,它是用于在互联网信息世界中标志用户身份的工具,主要用于在网络通信中对通信双方进行身份识别和表明自己身份或某种资格。

身份认证解决的是“我是谁”的问题,通常对系统的要求是“宁错勿漏”,有效鉴别用户身份,防止非法用户访问网络资源,是网络安全体系中的第一道屏障[1]。当待认证主机向网络认证服务器发出认证请求,待服务器查询身份信息的真伪后,对主机做出相应的反馈信息,若通过则允许其访问相应的应用系统服务器,否则拒绝,从而实现对不同网络身份用户的访问控制。

1 传统身份认证的分类与问题

假设通信的双方分别是用户A和用户B,当A与B进行网络通信时,用户A在向用户B证明自己的身份的同时,A也必需能够确认B的身份,即一个安全的身份认证方案至少需满足以下两个条件:

(1)A向B证明自己的确是A。当A向B证明了自己的身份之后,B得不到任何用于模仿A的信息,且B无法向第三方声称自己是A。

(2)B向A证明自己的确是B。A得不到任何用于模仿B的信息,且A无法向第三方声称自己是B[2]。

实现网络身份认证的途径多种多样,主流的有以下三类,可采用其中的一种,亦或组合使用,实现有效的网络身份认证系统:

(1)采用用户所知道(掌握)的事物进行认证。如口令或PIN,目前大多数的身份认证都采用该方法。

(2)采用用户所具有的物品进行认证。如钥匙、驾驶证、身份证、信用卡或护照等。

(3)利用本身的特征(或动作)进行认证。即生物认证,一般适用于保密程度较高的场合。

基于口令或PIN的认证方式仅仅只是依赖于用户口令的保密性,但由于用户口令一般较短,较容易猜测,且其在传输过程中容易被窃取,因此这种方式不能抵御字典攻击;基于物品的认证由于系统只认物品不认人,则存在物品丢失、被盗或被复制的危险,系统的安全性无法保障。当前,在一些安全性要求较为严格的系统中,往往将这两种方法结合起来,例如使用自助取款机时,银行要求需同时提供银行卡和密码,不过这一方案仍旧存在缺陷:标志物品丢失、遗忘密码或者出现取得身份标识的冒充者。为此本文对第三种方式进行研究,利用人脸这一生物特征进行网络身份认证。

2 关键技术的分析

人脸识别技术是一种基于人的面部特征(如眼睛、鼻子、嘴巴和眉毛等重要器官的几何特征),能够自动进行身份识别的一种生物识别技术,与其他人体生物特征识别方式相比,人脸与其他的人体生物特征一样是与生俱来的,它的唯一性和不易复制性为身份鉴别提供了必要的前提,并且,人脸识别是一种非接触式的、友好的生物特征识别方式。

2.1 生物认证的分析与对比

基于生物特征识别的网络身份认证研究是以生物特征识别技术的研究为基础的,它受到现有生物特征识别技术成熟度的影响。生物特征是人类的内在属性,具有较高的稳定性,同时也具有个体差异性,因此将生物特征用于网络安全和身份认证是不错的选择[3]。

生物特征由生理特征和行为特征两大部分组成,鉴于生物特征的多样性,涉及的研究内容包括:人脸、指纹、掌纹、虹膜、视网膜、手势、笔迹等。从进行网络身份认证的实用性与方便性出发,在所有生物特征中,指纹特征是相对最为稳定的识别方式,但录取指纹具有侵犯性,而人脸特征则具有较多的优点(如非侵犯性、友好性等)。

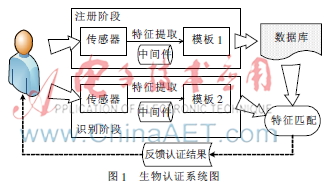

如图1所示,通用的生物认证系统包括注册阶段和识别阶段。在注册阶段,用户需利用传感器将其相应的生物特征识别出来,利用中间件转换为数字化描述,生成相应的模板,接着通过相应的应用程序将其存入数据库(磁卡或者个人智能卡);在识别阶段,用户需再次利用传感器进行生物特征的识别,转换为数字格式,将此信息与数据库中的模板进行特征匹配,最终对结果进行处理、反馈给用户。例如采用人脸作为生物特征进行认证时,传感器处理的就是用户的人脸特征图像,经处理生成的数据库为人脸模板[4]。

2.2 基于人脸的网络身份认证系统

在网络环境下,选择认证方式时,应考虑在认证过程中对系统性能的影响,满足系统的可靠性和实用性。

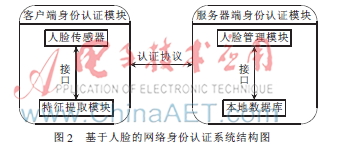

本文考虑的是在网络环境下(客户机/服务器结构,C/S结构),用户(即客户端)若需要访问远程服务器所管理的信息资源,可在此请求过程中加设人脸身份认证系统,通过对其身份的认证使其获得对网络资源的访问权限;并且,在此过程中,由人脸认证系统(即服务器)对所有信息的资源访问权限进行全权管理控制,未能通过该身份认证的用户则不能对此进行访问。在用户与认证系统之间的一切传输数据,包括人脸图像模板、用户的请求以及服务器所反馈的信息资源都需进行严格的加密处理,保证系统的安全性;同时,还要注意本地数据库的安全性,确保不能造成信息泄露,有关用户的注册信息(包括请求认证信息)都应当保存在一个安全的数据库中,只允许本地进程访问。系统的结构图如图2所示。

客户端身份认证模块:(1)人脸传感器作为本系统的输入模块,负责对用户的人脸图像进行采集,用户在注册和认证阶段都需要采集人脸图像。在注册阶段,该模块所采集的人脸图像连同用户注册信息全部打包封装在一起,存入本地数据库中;在认证阶段则需采集相关图像与数据库中的模板进行特征匹配。(2)特征提取模块[5],介于传感器所采集的人脸图像,在对其进行特征提取时,该模块的实现需借助相关的硬件设备,并结合若干进程和函数共同完成。在进行特征提取时,对人脸图像的特征要求需保证图像的质量以及特征矩阵的选择,可采用主成分分析法(PCA)[6]去除特征图像中的部分无关相关性,结合支持向量机(SVM)[7]中的相关封装函数包,进行特征矩阵的提取工作。

服务器端身份认证模块:(1)人脸管理模块主要负责对采集的人脸模板进行存储、匹配、删除以及更新,并对数据进行相关的查询处理,其中最关键的是人脸模板的匹配算法与函数。(2)本地数据库需采用大型数据库,如Sybase、Oracle等[8]。从保证数据的安全性出发,对该数据库的访问只能是本地进程,否则不予处理。此外,还需具备较快的存取速度,以缩短认证时间,提高效率。

2.3 认证流程图

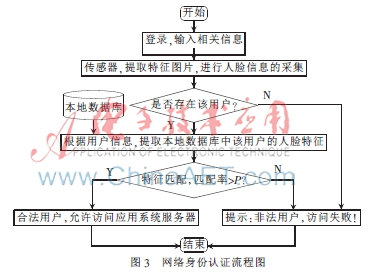

根据网络身份认证的原理,用户在登录服务器时,同时进行相关的信息的采集工作,网络认证系统根据用户名判别是否存在该用户,若存在,则将刚采集的图像与本地数据库中的特征图像进行匹配,匹配成功后允许访问应用系统服务器;否则拒绝访问。所设计网络身份认证流程如图3所示。

3 结论

通过对传统网络身份认证的分析,提出对基于生物特征的认证系统的研究,关键在于生物特征的个体差异性,且其具有较高的稳定性,人脸识别的非侵略性和友好性使其更加优越于其他生物特征方式,在保持认证系统的时效性和稳定性的基础上,克服传统身份认证的缺陷,进一步提高网络信息的安全性。对网络身份认证的进一步研究,有助于推动网络信息的良性循环,促进信息技术的向前发展,具有广阔的应用前景。

参考文献

[1] 韩桂明.动态口令网络身份认证系统的设计与实现[J].无线互联科技,2012(10):78.

[2] ALI M, AL-KHOURI. Identity and mobility in a digital world[J]. Technology and Investment, 2013,4(1):7-12.

[3] 苑玮琦,柯丽,白云.生物特征识别技术[M].北京:科学出版社,2009.

[4] 朱建新,杨小虎.基于指纹的网络身份认证[J].计算机应用研究,2001(12):14-17.

[5] 王志良,孟秀艳.人脸工程学[M].北京:机械工业出版社,2008.

[6] 王心醉,李岩,郭立红,等.基于双向PCA和K近邻的人脸识别算法[J].解放军理工大学学报(自然科学版),2010(11):623-627.

[7] 董立峰,阮军,马秋实,等.基于不变矩和支持向量机的手势识别[J].微型机与应用,2012,31(6):32-35.

[8] 房晓斌.通信系统设备管理系统的分析和设计[J].电子技术应用,2008,34(6):