摘 要: 云计算能够提供快速、灵活、稳定和可靠的服务。现有的云计算网络架构非常复杂。为了提高云计算网络的安全性,并使其节能、易管理,设计并实现了一种基于OpenFlow技术的简化的云计算网络架构。与现有的云网络架构相比,简化的网络体系结构具有按需供给和安全性高等特点。

关键词: 云计算;OpenFlow;网络架构

0 引言

云计算具有灵活、可扩展、容错性强等特征。现有的云计算网络架构非常复杂,一个数据中心包括防火墙、以太网交换机、服务器负载均衡器、服务控制引擎和入侵检测等模块。对于每一次的服务都需要涉及到较多的设备。云计算网络架构需要重新设计和简化。简化的网络架构必须易于维护、配置,能够提供良好的服务,且具有较高的安全性。本文采用OpenFlow技术建立了一种简化的云计算网络架构。防火墙、服务器负载均衡器和以太网交换机都可以在一个设备上通过程序来模拟实现。这种新的综合设备易于构建、编程和管理,同时简化的数据中心网络架构将降低运营成本,提高云数据中心的运营灵活性。

1 现有的云计算网络架构

现有的云计算网络架构在服务层有很多不同的元素,包括路由器、防火墙、以太网交换机、光纤通道交换机和服务器负载均衡器等设备[1]。云计算网络使用防火墙来保护服务器和存储器,防火墙的功能为允许或拒绝基于一个规则集的网络传输。负载均衡器实现各服务器之间的负载共享。

在云计算网络架构中,数据中心包含许多服务设备。该数据中心通过核心路由器连接到互联网,并通过一个汇聚层聚合服务层设备。服务层设备包括防火墙、负载均衡器等。所有的服务层设备连接到汇聚层,并通过汇聚层设备进行交换或路由。用户可以灵活地提交业务,基于每个服务,网络体系结构可以是不同的。一些用户可以选择负载均衡服务和防火墙服务;另一些用户则可以根据固定的业务量,选择灵活的计费服务。网络架构可以根据所提供业务的不同而变化。接入层包括虚拟接入设备、服务器和存储器。接入层提供服务器和网络之间的物理连接。该网络结构和配置非常复杂,不易操作。

2 OpenFlow技术

OpenFlow[2-3]是2007年9月由斯坦福大学提出的一种未来互联网技术。OpenFlow技术的目标是允许研究人员在网络上运行创新和实验的方案。为了维护和支持OpenFlow的规范,2008年相关研究人员在斯坦福大学建立了OpenFlow交换机论坛。OpenFlow作为一个功能模块添加到现有的以太网交换机、IPv4路由器和WiFi接入点上,其拥有一个内部流表[4]和标准化的接口,用来添加和删除流表项。OpenFlow交换机论坛定义了流表和OpenFlow控制器,能够通过远程遥控器来控制OpenFlow设备。

在传统的交换机或路由器中,数据平面的报文转发和控制平面的路由处理决定都是在同一台设备上进行。主机控制和数据处理功能在一起,使网络设备变的复杂而且不灵活。OpenFlow采用“Clean slate”的将数据平面和控制平面分离的设计方法。在一般情况下,数据平面负责报文处理和转发,而控制平面负责数据流的处理。外部的OpenFlow控制器负责管理控制平面。有了此功能,研究人员可以实时地在网络上运行创新的协议,以验证实验方案,而不必受制于网络设备出自不同的厂商。通过OpenFlow协议,OpenFlow控制器控制流表和交换机的状态,以及流信息。OpenFlow的可编程特性使网络管理员可以动态地配置和管理OpenFlow网络,从而提高管理和维护的效率。

3 基于OpenFlow技术的简化云计算网络架构

基于OpenFlow技术的简化云计算网络架构包括网络设备整合、按需供给和安全网络三方面。

3.1 云计算网络设备整合

采用一个新的网络整合设备以简化云网络架构。这种简化的云计算网络架构的设计可以提高网络运行、管理和维护的效率,减少工作量。

使用OpenFlow技术以巩固原有的云计算网络设备。传统的云计算数据中心汇聚层处于第二层和第三层的边界上,数据中心包含防火墙和服务负载均衡器等。新提出的架构使用单一的OpenFlow设备。OpenFlow设备能够实现所有汇聚层的交换特性和服务层的服务功能,包括防火墙、服务负载均衡器等功能。这些服务层的功能通过软件和配置实现,并提供给OpenFlow,通过OpenFlow的协议和控制器接口进行交换。OpenFlow控制器的接口定义了添加、删除、修改和获取信息等操作功能的流表。

OpenFlow设备的链路状态、节点信息、流表和链路利用率可以很方便地通过控制器的接口进行监测。基于12元组流表配置,OpenFlow交换机可以实现防火墙、负载均衡器、交换机等功能。服务功能可以通过OpenFlow控制器部署和配置,并放置在OpenFlow控制器之外。不是所有的数据包都必须传递到OpenFlow控制器进行处理,在此架构中,流表对防火墙功能的配置可以根据用户的要求进行预定义。与这些预定义相匹配的数据包不会传递到OpenFlow控制器,因此OpenFlow控制器不需要处理大量的工作。

3.2 按需供给

云计算能够灵活地对虚拟化资源进行按需供给。当用户预订时,云计算服务、虚拟机和网络设备将立即响应这些请求,而传统的网络设备无法实现动态提供服务功能。另一方面,采用OpenFlow技术能够提供动态网络服务,OpenFlow设备网络是具有可编程、易于设置和按需配置等特性的云计算网络。

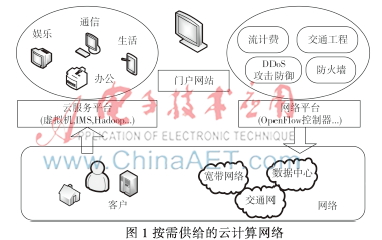

按需供给的云计算服务网络架构如图1所示。首先,客户可以通过互联网访问门户网站,该门户网站具有服务平台和网络平台。云服务和网络服务必须由云提供商来提供。云服务包括虚拟机、IP多媒体子系统以及Hadoop;网络服务包括流计费、分布式拒绝服务(DDoS)攻击防御和防火墙等网络服务。一旦用户提交云服务,订阅的服务将会立即提供。OpenFlow控制器负责网络设备的在线供给技术,用户提交订阅的服务后,云服务和网络功能将会立即提供相关服务。

3.3 安全网络

安全问题一直是云计算的主要问题,关于安全的议题科研人员已经进行了大量的研究工作。本文专注于身份管理和可用性,以提高云计算网络安全的能力。身份管理可以让每一个客户端都有自己的身份来访问云服务。通常身份验证是在服务器侧进行,网络安全由数据中心的入侵检测系统(IDS)和入侵防御系统(IPS)负责。攻击者对数据中心进行攻击时,其流量将占用大量的网络资源,因此该解决方案效率较低。如果网络设备具有检查每个数据包身份的能力,就没有必要将身份数据包发送到服务器进行确认。在OpenFlow控制器端,OpenFlow交换机可以检验数据包的身份,只有拥有有效身份证件的数据包才会允许通过。

另一方面,可用性保证客户端能够正常地访问云服务。许多安全威胁,例如IP欺骗、DDoS攻击、病毒感染等,会严重危害云服务,甚至导致其停止服务。在OpenFlow控制器端实现了基于OpenFlow的DDoS攻击防御[5],同时在云计算网络上部署IPS防止入侵。

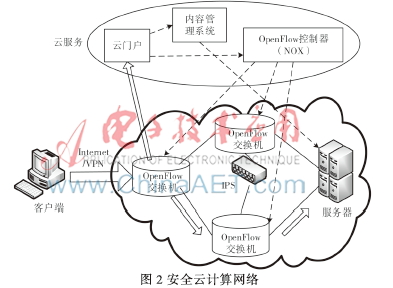

云计算网络的安全部署集成了按需供给应用,如图2所示。一旦客户端的云服务请求被批准,客户端的ID将在OpenFlow控制器进行注册,并在OpenFlow交换机添加相应项。只有可识别的信息才能传递给服务器。当OpenFlow交换机接收到的数据包与流表不匹配时,该数据包将被发送到OpenFlow控制器。控制器将验证其ID是否在许可的客户端名单上。如果ID已经被注销或者无效,则该数据包将被丢弃或发送给安全设备(如IDS或IPS),作进一步检查。作为一个高度安全的网络结点,网络必须具有OpenFlow的ID验证、DDoS攻击防御和IPS设备等功能。

4 简化云计算网络架构的实现

为了实现所设计的简化云计算网络架构,使用OpenFlow交换机来替换现有的负载均衡器、防火墙和以太网交换机。这种实现方案可以简化云计算数据中心网络体系结构。

OpenFlow交换机必须实现网络地址转换(NAT)和访问控制列表(ACL)等基本功能以取代防火墙。首先,服务器的IP地址是私有IP地址,所以需要NAT功能变换公网IP地址为私有IP地址。其次,需要实现ACL功能,OpenFlow交换机流表中有12个元组,可以灵活地为ACL功能设置特定的规则。通过实现NAT和ACL功能来代替防火墙。

还需要OpenFlow交换机具有负载均衡功能。对于同时向同一个服务器发送相同请求的情况,实现平均分配各个请求到多个服务器,各服务器对请求提供相同的服务。其结果为相同请求的吞吐量将平均发送到多个服务器。通过原来的以太网交换机的功能,实现了简化的云计算网络架构的功能。

5 结论

近年来云计算已经成为最热门的话题之一。原来的云计算数据中心网络体系结构非常复杂,简化的云计算网络架构旨在实现网络的安全性、敏捷性,整合能源效率。该架构包括网络设备整合、按需供给和安全性。

参考文献

[1] 宁军. 云计算趋势对网络基础架构的影响[J]. 信息通信技术, 2013(1):38-41.

[2] MCKEOWN N, ANDERSON T, BALAKRISHNAN H, et al, OpenFlow: enabling innovation in campus networks[J]. ACM SIGCOMM Computer Communication Review, 2008,38(2):69-74.

[3] 蔡进科,顾华玺,卢冀,等. 基于Openflow 网络的高可靠性虚拟网络映射算法[J]. 电子与信息学报, 2014,36(2):396-402.

[4] 朱永庆,陈华南,唐宏. 基于OpenFIow协议的 MSE 设备实现方法研究[J]. 电信科学, 2013,29(12):134-138.

[5] YUHUNAG C, MINCHI T,YaoTing C,et al. A novel design for future on-demand service and security[C]. 2010 IEEE 12th International Conference on Communication Technology, 2010:385-388.