零信任现状:千里之行,始于IAM

2020-08-21

来源:安全牛

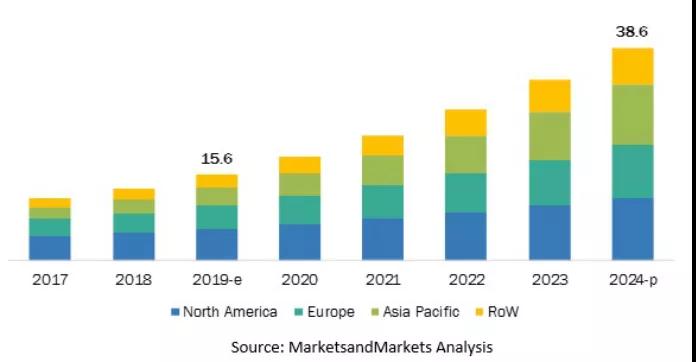

零信任毫无疑问是当下最为火爆的企业网络安全细分市场之一,据MarketsandMarkets预测,零信任安全市场规模预计将从2019年的156亿美元增长到2024年的386亿美元,2019至2024年的复合年均增长率为19.9%(下图)。

推动零信任市场的主要因素包括:

·虚假警报数量不断增加,企业安全运营疲劳。

·全球因疫情导致的大规模远程办公常态化,残存安全边界彻底消失。

·人员威胁的持续增长。

·数字化转型导致攻击面增长。

·数据泄露规模不断增长,违规成本不断提升。

虽然零信任被企业CISO和厂商都寄予厚望,但是零信任框架的落地并不会一蹴而就。尽管大多数IT和安全专业人员都将零信任视为其网络安全方法的重要组成部分,但大多数用户的零信任之路还很漫长。

根据咨询公司Illumio的最新企业调查,接近半数的企业依然处于调研或试点阶段:

尤其是当企业网络从园区网络转移到分布式远程办公模型,并面对物联网、5G等新的和不断扩大的威胁矢量时,企业必须迅速采用“从不信任,始终验证”的零信任安全思想,以限制攻击并防止其横向移动。

值得注意的是,接受调查的参与者中有49%认为零信任对他们的企业安全模型至关重要。只有2%的企业领导者认为零信任对于他们的企业安全状况是不必要的。

“零信任对于任何网络安全策略都是至关重要的。对手并不会止步于突破点。他们会在各种环境中移动以达到预期目标。”Illumio产品管理高级副总裁Matthew Glenn说。

“在当今世界,阻止攻击者的横向移动已成为防御者工作的基础。而且,随着员工继续大规模进行远程工作,将零信任扩展到端点非常重要,以进一步减少攻击面并保护企业安全。”

零信任的采用才刚刚起步

尽管组织显然将零信任视为其网络安全策略的必要组成部分,但仍缺乏广泛采用的方法。在发现零信任对他们的安全状况极为重要的受访者中,只有19%的受访者已完全实施或广泛实施了零信任计划。

这些领导者中有超过四分之一开始了零信任计划或部署过程。简而言之,接受调查的组织中只有9%的组织都在以某种方式努力实现零信任。

没有单一的产品或解决方案能够使企业独自实现零信任,在被问及实现零信任的过程中采用了哪些技术时,更多企业选择了更低进入门槛的解决方案(例如多因素身份验证(MFA)和单点登录(SSO))。

尽管如此,仍有32%的受访企业采用了园区范围的隔离,另外30%的受访者采用了软件定义的边界(SDP)技术,还有26%的受访者正在利用微隔离技术,后者是一种关键的零信任技术,可防止攻击者的横向移动。

下一步怎么走?

未来六个月,半数左右的受访者计划实施微隔离和SDP,这将为大规模采用零信任度铺平道路。实际上,鉴于微隔离的有效性和通过阻止横向移动来防止重大破坏的重要性,51%的受访者计划将微隔离作为其主要的零信任控制措施之一。

此外,需要强调的是,零信任的成功基于IAM。零信任模型需要围绕强大的身份和访问管理(IAM)方案构建,如果没有这些IAM工具,零信任就是无根之木。允许用户进入网络之前建立用户身份是实现零信任模型的核心。安全团队正在使用诸如多因素身份验证(MFA)、单点登录(SSO)和其他核心IAM类功能来确保每个用户使用安全的设备、访问适当的文件类型、建立安全的会话。

随着时间的推移,无论信息位于其网络中的何处,公司都需要确保对所有敏感信息的访问进行验证。IAM将成为组织零信任策略最重要的支柱,在许多不同的场景中发挥作用,包括:

?为了帮助安全团队将数据资产和信息包链接在一起,以选择业务网络上的用户,未来的IAM技术将进一步集成,将身份数据植入到数据保护和网络取证系统中。

?随着安全专业人员采用更多IAM解决方案,他们将能够维护身份记录并将其绑定到员工访问权限。在采取此步骤之前,安全专业人员应为工作人员分配数据访问权限,并将数据属性包括在所有访问验证活动中。

?客户必须安装每一项技术的日子即将结束,代之以基于API的微服务。后者正在对安全性产生影响,预计不久的将来安全提供商们将采用它。对于那些遵循零信任理念和方法的企业安全团队来说,应用IAM工具的负担将大幅减轻。

对于大型企业而言,眼下是实现零信任架构的理想时机,因为身份泄露造成的数据泄露威胁正与日俱增。迈向零信任的第一步,企业可以优先考虑将MFA和访问管理等基础知识纳入自己的安全武器库。

根据Illumio的报告,在接下来的六个月中,有23%的企业计划实施MFA,18%的计划部署SSO。