高速密码技术在数据通信中的运用

2020-12-01

来源:高速密码技术在数据通信中的运用

摘要:随着5G、物联网等技术的发展,网络通信正在更高速、更广泛地满足各行业的应用;但是近年来各种网络安全事件频发,数据安全及通信安全越来越受到重视,《密码法》也于今年正式颁布实施。因此,密码技术在网络通信中也需要不断深化应用,但是由于数据通信网络高速发展带来的更大的数据带宽、对传输可靠性的更高要求以及网络的自身开放性的特点,如何将更高速的加密技术应用到数据通信中去,也是一个需要持续关注的课题。

近些年不断爆发的网络安全事件、商业信息以及个人信息泄露等都对社会和经济发展造成了极大的危害;随着去年颁布、今年实施的《密码法》等法规的不断出台,社会各种层面都展现对应用密码技术来保证网络通信及数据安全的重视。

另外,随着信息技术的高速发展,IT和CT的快速融合,以及5G、物联网等新技术的持续推进,从物联网终端、个人移动通信,到企事业办公、国计民生重要应用,网络通信的应用范围在不断扩大,网络数据量也在飞速增加。

因此随着网络带宽的高速增长,数据安全应用对密码技术的性能提升也同步提出更高要求。高速密码技术结合网络通信数据安全的应用也在不断深化,共同来保障各行业对网络通信的快速、安全、稳定、可靠等高质量的需求。本文将通过分析当今网络通信中的安全风险及面临的新挑战,结合已有安全方法和创新的高速密码技术,简要阐明在用户数据通信网络中应用高速密码技术的实践方法,满足日益增长的用户数据安全需求。

1 网络通信中的主要数据以及面临的主要安全风险

1.1 网络通信数据分类

网络通信中的数据,大致可分为两类:

( 1 ) 网络管理类协议报文,首先是各类路由协议如BGP(Border Gateway Protocol,边界网关协议)、OSPF(Open Shortest Path First,开放最短路径优先),这些协议交互路由信息,指导网络用户数据的转发;然后是各类网络管理协议,如SNMP(Simple Network Management Protocol,简单网络管理协议)、SSH(Secure Shell,安全外壳)、Telnet(Telecommunications Network,远程登录协议)等,主要提供用户管理、登录网络设备等进行的网络管理能力。这些协议类的数据,关系着用户网络的实际运行,必须是要首先通过密码技术做有效保护。

( 2 ) 网络用户业务类数据报文,主要是用户实际运行的业务,如视频业务、5G通信业务、互联网访问业务、物联网数据业务等。这些数据是用户实际生产、生活中可直观感受到的信息,其安全保护也同样受到特别的重视。

这两类主要数据,都切实关系着用户实际业务的安全与稳定运行。其中协议报文数据由于数据量小,在现有的低速密码技术上都可以实现保护;而对于业务类数据,由于网络规模扩大,低速密码技术已经成为掣肘,亟待更高速的密码技术方法来匹配网络安全需求。

1.2 网络通信数据的安全风险

由于网络通信自身的开放性、互联性等特点,并且大量数据需要在公有网络中传输,随着网络应用的不断丰富,网络覆盖范围的不断扩大,数据在网络中传递的各环节都将可能遭受到不同的安全威胁。

网络中数据安全风险主要包括以下几种情况,分别如图1所示:

( 1 ) 中断,网络数据在传递过程中被攻击丢弃。

( 2 ) 截获,网络数据在传递过程中被复制。

( 3 ) 篡改,网络数据在传递过程中被截获并修改。

( 4 ) 伪造,网络数据来自于伪造的发送端。

图1 数据通信中的安全风险

从原因上来分析,主要威胁数据安全的因素包括:

( 1 ) 网络管理原因。在通信管理层面,路由发布等协议数据要确保安全可靠,防止出现网络数据传递中断、截获等。

( 2 ) 网络数据原因。网络数据在传递过程中,未做有效加密保护,也易出现被截获、篡改等。

( 3 ) 网络架构原因。网络由于其灵活开放和易接入性,在设计时未考虑到在架构层面的系统数据安全,未能确保网络用户的安全可靠接入,也容易出现被私接、冒接入等,出现伪造网络数据等。

因此,在整个网络架构中,所有网络数据的发送方与其接收方之间,构建安全可靠的数据传输通道,是高速密码技术在数据安全中要解决的主要问题。

1.3 网络通信安全面临的挑战

根据上述网络通信中数据的分类情况,以及数据安全的风险,结合当前数据通信网络的发展现状,主要有以下挑战急需通过完善技术方案来解决。

( 1 ) 数据安全保护。利用主流的密码技术,通过IPSec(IP Security,IP安全)隧道等方式, 建立发送方和其接收方之间的安全通道。

( 2 ) 更高速的密码技术。随着网络规模不断增大,网络中传递的和待保护的数据量也不断增长,对如何利用软硬件创新技术实现密码算法的更高效功能提出更高要求。

( 3 ) 便捷的部署。随着网络规模扩大,接入网络的用户量也突飞猛进,如何快速部署网络、简化新用户接入、增加网络运维效率,也是一项挑战。

只有通过技术层面实现更高速的密码技术来保护数据安全,同时在网络架构层面提供高效的安全部署方法,才能有效满足当今数据通信网络中对高速安全应用的需求。

2 网络通信中保护数据安全的方法

网络通信的数据进行加密保护,需要使用密码技术。目前国内外商用密码算法已经发展成熟,相关密码技术从业者也一直致力于通过硬件芯片实现高性能的高速密码技术,来满足网络通信高可靠、低延时、大数据量的要求。用户网络通信数据中的协议类报文数据量小,但对交互的优先级、实时性、安全性要求更高;而数据类报文数据量大,业务种类复杂,特别是随着4K/8K、AR/VR及短视频、云应用的不断普及与深化,对带宽的要求越来越高,传统的低速10M/100M连接方式已经完成不了业务及应用的需要,更需要1G/10G乃至100G骨干接入技术、数据中心更需要400G乃至800G的接入技术,而只有更高性能的数据加密技术才能满足当今网络突飞猛进的发展,否则,在网络数据安全上,密码技术本身将成为制约网络通信快速发展的瓶颈。

2.1 创新高速密码技术

当前网络通信设备上,主流的商用密码技术性能还集中在5Gbps及以下的中低速数据加密;通过发挥硬件性能,提升软硬件交互方法,一种创新的高速密码技术已将网络数据商用密码加密性能提升到50Gbps以上 , 能较好地满足各行业核心用户对高速通信数据安全的应用。

该高速密码技术主要在硬件层面通过FPGA(Field Programmable Gate Array,现场可编程门阵列)等可编程硬件来实现,利用硬件高性能算法核以及流水线操作,可以较好突破原有使用软件算法受限于CPU处理能力、加密业务与网络通信业务互相抢占系统资源等限制。简要原理如图2所示。

图2 数据通信路由器高速密码技术实现

创新的高速密码技术实现,将网络通信路由器原有转发单元和商用密码高速算法单元集成在同一路由器系统中,统一调度网络数据的转发和加密。两者之间通过双路PCIE接口互联, 并由转发单元完成其负载均衡调度,实现两路FPGA的协同处理,有效的保证整机系统数据交互的效率和速率。

商用密码算法单元内部集成了双路高性能FPGA芯片。每路FPGA芯片独立挂载多个SM3算法核心和SM4算法核心。同时为了进一步发挥FPGA芯片的计算性能,FPGA内部采用异步处理流水线操作以及内存处理优化技术,最大化的利用所有算法核心,使所有核心可以同时满负荷工作,从而达到高速加解密性能。

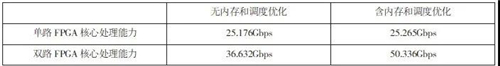

通过当前的研发与性能调优,可以实现更高速密码处理性能,如表1所示:

表1 高速密码技术性能提升数据

2.2 端到端隧道技术

网络通信通过端到端的隧道技术,可以简化网络架构,同时提供更高的安全性和加密处理能力。网络关键节点之间,建立端到端IPSec隧道,提供网络数据可靠传输;中间设备只需简单IP路由转发,不参与数据密码加密。IPsec是一种传统的实现三层VPN(Virtual Private Network,虚拟专用网络)的安全技术。

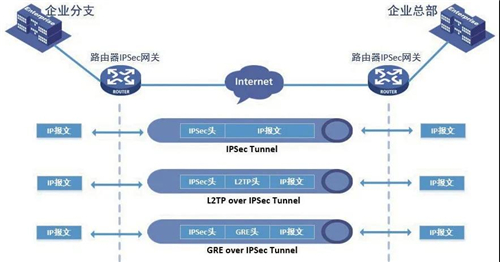

在典型的网络通信应用中,各网络通信主要节点间(如企业分支与总部之间、企业分支与分支之间等)通过各自的IPSec网关设备建立端到端IPSec隧道,实现用户网络数据在公用互联网上的安全连接。目前根据用户需求,主要会应用三种组网方式:

( 1 ) IPSec Tunnel,网关设备之间直接建立IPSec隧道,对数据进行加密保护。

( 2 ) L2TP over IPSec Tunnel,网关设备之间的数据先进行L2TP(Layer2 TunnelingProtocol,二层隧道协议)封装,再通过密码技术做IPSec数据加密保护。使用L2TP技术,在分支和总部之间通过LAC/LNS(L2TP Access Concentrator/Network Server,L2TP访问集中器/网络服务器)认证策略,可以有效控制非法用户的接入,提高网络可靠性。

( 3 ) GRE over IPSec Tunnel,网关设备之间的数据先进行GRE(Generic Routing Encapsulation,通用路由封装)封装,再通过密码技术做IPSec数据加密保护。该组网能适应更广泛的用户网络类型,如广域网POS(Packet over Synchronous Optical Network,同步光网络承载数据包)接入、MPLS(Multiprotocol Label Switching,多协议标签交换)接入等。

如图3所示,在企业路由器网关之间,可通过创建端到端的IPSec隧道,应用高速密码技术,完成数据的加解密处理,保证网络不同节点之间,通过端到端的高速密码隧道,实现大带宽、高可靠的数据安全传递;同时可结合实际应用,使用不同的协议承载到IPSec隧道上。

图3 数据通信中端到端IPSec隧道的应用

2.3 自动隧道技术

随着5G、物联网等新技术的持续应用,网络规模也在快速扩大,通过原有端到端配置用户IPSec隧道的加密算法、认证算法、两端地址等方法建立手工隧道,增加了大型网络运维的成本和难度。因此对用户网络能快速建立基于密码技术的端到端隧道提出更高要求。

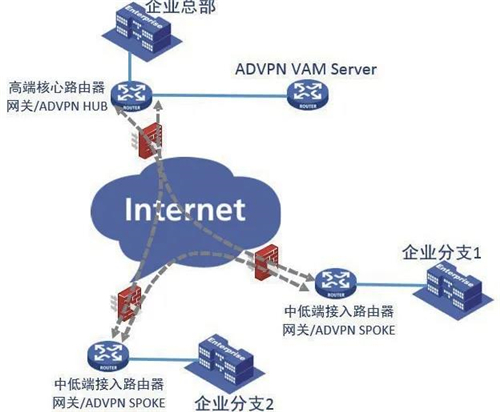

通过ADVPN(Auto Discovery Virtual Private Network,自动发现虚拟专用网络)技术,可以在企业各分支和总部机构间使用动态地址接入到互联网并自动建立端到端隧道,同时在隧道上引用IPSec策略,实现利用高速密码技术对用户业务数据进行加密。

ADVPN是一种基于VAM(VPN Address Management,VPN地址管理)协议的动态VPN技术。一般应用中,企业总部网关作为HUB设备,是局域网中路由等信息交换的中心,分支网关作为Spoke设备。各Hub和Spoke设备作为Client向VAM Server提交身份信息,安全检查通过后,Hub和Spoke之间可自动建立ADVPN 隧道,同时可在隧道上应用IPSec策略,通过密码技术进一步保证企业网络之间数据在互联网上的安全传递。

如图4所示,在企业总部和分支之间利用ADVPN隧道,主动创建IPSec密码技术隧道,可有效简化网络运维。

图4 ADVPN隧道技术在数据通信中应用

3 密码技术在网络通信数据安全中的典型应用

新华三技术有限公司路由器产品线一直致力于企业网、运营商网络等安全可靠研究,并通过与业界领先的密码技术提供商紧密合作,紧跟国家政策导向要求,不断丰富自身产品线中对商用密码算法的支持和性能提升。目前新华三路由器产品,涵盖中低端路由器的低速加密技术,和高端核心路由器的高速加密技术,在业界率先实现整套网络的商用密码多层级、多性能场景满足,并利用新华三路由器在行业网、运营商的多年积累,不断丰富商用密码技术的网络应用场景。

3.1 中小型企业扁平化分层网络应用

当前网络通信的架构设计正在逐步向扁平化过渡,该结构层次划分简单清晰,对于网络维护、数据安全的部署都带来便利。对于中小型企业网络,由于用户规模相对少,且内部数据流量带宽相对小,因此网络设计是建立二级扁平化分层,在企业分支和总部之间直接建立IPSec隧道或自动ADVPN/IPSec隧道。通过二级扁平化分层,能在中小型网络中,快速有效地建立数据安全隧道,同时也简化了企业总部对各分支网络设备的维护复杂度,以更低的成本实现用户数据通信的安全需求。如图5所示。

图5 中小型网络中的密码技术应用

企业分支网关采用中低端接入路由器,根据自身分支局域网内数据安全的要求(加密性能、效率等)选择中低速密码设备,而企业总部部署高端核心路由器并支持高性能密码技术数据加密,对分支与总部之间、分支与分支之间经总部的数据流量进行高效加密,保证整个企业内部数据安全。

3.2 大型企业扁平化分层网络应用

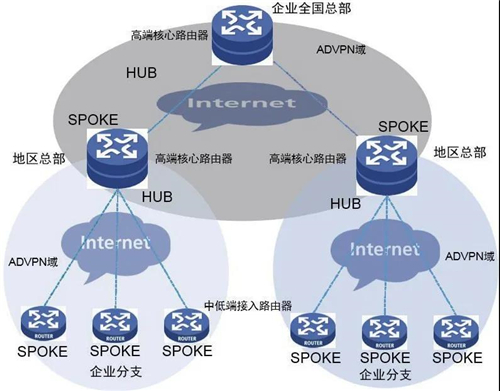

对于大型企业网络,由于用户规模大,分支机构众多,内部数据流量大,并且网络数据一般呈现地区内交互量大,而地区间交互相对少,因此网络设计时,按照地区层级对网络架构按分支、地区、总部三级层次规划。通过三级层次规划,将自动安全隧道的创建范围以区域方式管理,在区域内部,可以有效利用中小型网络二级层次划分的快速高效的特点;而在企业总部,重点维护跨区域的数据安全需求。通过层次划分,可以有效减轻企业总部的安全加密压力,同时对企业区域内的数据安全管理也能更加高效。

企业分支与该地区的出口路由器之间组成Hub- Spoke组网,建立端到端的ADVPN/IPSec隧道,网络结构类似于中小型扁平化分层网络。而在各地区出口网关与企业总部之间,是第二层的Hub-Spoke组网,建立新的端到端ADVPN/IPSec隧道。如图6所示。

图6 大型网络中的密码技术应用

在大企业三级扁平化网络中,地区总部路由器处理该地区内多个分支间以及与地区总部网关的网络数据加密。而对于分支节点到企业总部之间的数据安全,由地区总部网关做两段IPSec 隧道的加解密,先对来自分支的加密隧道数据进行解密,再根据与企业总部之间的隧道密码要求,重新对数据加解密,交由企业总部处理。因此,在地区总部和企业总部都需要部署高端核心路由器设备,支持高速密码技术数据加密,以保证企业整个网络中高带宽的数据量加解密。

3.3 宽带准入认证的网络应用

为了进一步满足当前宽带准入认证的网络实际使用,可以将运营商或园区网中广泛使用的 BRAS(Broadband Remote Access Server,宽带远程接入服务器,L2TP即为一种网络接入方法) 技术与密码安全技术综合应用,通过BRAS技术来完成用户接入网络的AAA(Authentication Authorization Accounting,认证、授权、计费)安全功能,确保可信用户的网络接入和访问权限。同时融合IPSec密码技术对数据的高速加密,保证用户接入认证的管理协议报文、访问互联网的业务数据报文都是安全可靠的,从而从网络架构到网络管理和数据各层面确保通信网络的安全。

如图7所示,比较典型的应用就是L2TP over IPSec Tunnel。企业分支各终端设备(PC、移动设备、哑终端等)通过分支局域网接入分支网关,分支网关作为LAC设备,对相关认证协议报文、数据报文做L2TP封装,然后再通过LAC和LNS之间的端到端 ADVPN/IPSec 隧道进行加密,最终由企业总部的网关设备解密并根据L2TP报文类型选择进一步处理,认证协议报文则将与AAA/Radius(Remote Authentication Dial In User Service,远程用户拨号认证系统)服务器交互完成认证,数据访问流量则由网关设备交由运营商互联网。目前新华三高端核心路由器可以同时支持 BRAS 接入功能和高速密码技术,在宽带准入认证的应用场景下,部署于企业分支和总部,能高效解决网络数据的高速加密技术,提升网络的安全性。

图7 带准入认证的企业网络通信密码技术应用

4 结语

加密技术提供了一种保证数据安全的有效方法,而在网络通信中,结合网络架构、准入安全等网络设计方法,能进一步提升系统安全性,保证用户网络数据可靠。当前通过硬件设备实现的高速密码技术,将网络单机商用密码加密性能提升到50Gbps,但是随着网络通信、5G、物联网等的继续高速发展,数据带宽已在逐步从10Gbps往100Gbps甚至400Gbps/800Gbps更高带宽方向发展,需要更进一步通过软硬件、网络架构及新技术方法提升高速密码能力,如何将网络单机商用密码加密性能提升到100Gbps乃至400Gbps将是一个需要持续研究的课题。