四大安全功能引擎构建企业主动防御系统

2020-12-28

来源: 绿盟科技

对于猎人来说,蜜罐是用来捕熊的。把蜜罐伪装成“食物”引诱熊前来享用,最后猎人再将熊捕获。如今,蜜罐技术已经成为网络安全中一种针对入侵行为的诱饵,目的是伪装自己引诱攻击者前来攻击,并收集攻击者画像便于后期溯源。

不对称的网络安全攻防态势

传统的网络安全防御是被动等待攻击者,并将其关在门外。防御方式往往基于规则和特征库的安全产品,很难察觉基于0day漏洞的攻击。出现问题时,安全运维人员只能做事后修补。而实际上,攻击者早已渗透到内网并潜伏,网络中的资产已是他们的囊中之物。

欺骗防御技术扭转攻防的不对称

Gartner对欺骗伪装技术定义为:“使用骗局或假动作来阻挠或推翻攻击者的认知过程,扰乱攻击者的自动化工具;延迟或阻断攻击者的活动,通过使用虚假的响应、有意混淆,以假动作、误导等伪造信息达到‘欺骗’的目的。”

绿盟攻击诱捕系统(简称AES),基于欺骗防御技术,诱骗攻击者入侵系统上生成的蜜罐主机,不仅可精准定位攻击源、回溯攻击行为,且可在真实攻防对抗中,消耗攻击资源、溯源攻击者、反制攻击者,帮助用户解决攻易守难的困境,化被动防御为主动防御。通过设置“蜜罐”,你可以清楚地了解到:

1、谁想攻击我?

2、谁在攻击我?

3、谁怎么攻击的我?

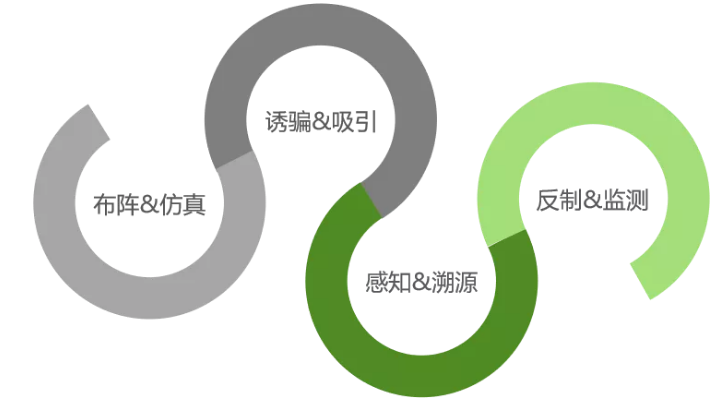

绿盟攻击诱捕系统包括四大安全功能引擎:布阵仿真引擎、诱骗吸引引擎、感知溯源引擎、反制监测引擎。

布阵&仿真:扰乱攻击者视角,全内网大量部署高交互蜜罐、仿真业务蜜罐

诱骗&吸引:吸引、牵制住攻击,采取独特的无感威胁引流,以及设置各类诱饵

感知&溯源:感知攻击行为、攻击者身份,基于攻击链以及黑客画像技术

反制&监测:采取攻击反制、情报联动溯源攻击、失陷主机处置

核心功能

全内网高交互蜜罐部署

AES基于多网段部署蜜罐专利技术,无需镜像、流量牵引、安装agent,实现全内网蜜罐部署。在用户的运维区旁路trunk接入AES,便可在各个网络区域、网段快速生成多个高交互的虚拟蜜罐。

完全仿真业务蜜罐

AES可快速生成完全模拟客户真实业务系统的蜜罐,仿真业务蜜罐可与真实业务系统完全一致,吸引真实攻击者,捕获黑客攻击行为、溯源攻击者身份信息、社交账号等信息。

引流防御-有效消耗攻击资源

AES通过引流防御,可将访问真实业务的攻击流量引流到仿真蜜罐,对于攻击者来说,攻击的目标是真实业务,实际在内部已被替换成仿真业务蜜罐,攻击者无法命中真实目标。相对真实封堵IP,引流防御不仅直接保护了真实资产,而且有效消耗攻击资源。

设置诱饵主动欺骗

AES在真实服务器上设置蜜罐诱饵(在真实服务器中设置虚假文件),在黑客攻陷服务器后,通过预设的蜜罐诱饵对其造成误导,使其攻击目标转向蜜罐,间接保护其他资产。

入侵攻击链取证技术

AES结合网络攻击行为分析和蜜罐行为分析,极大地提高了攻击链条的取证准确率,将攻击分为:探测扫描、渗透攻击、攻限蜜罐、后门远控、跳板攻击五大阶段。用户可以一键提取攻击链条日志,形成取证证据。

高分辩率黑客画像

AES记录并分析出黑客画像,包括5个维度的溯源信息:设备指纹、位置信息、社交指纹、反向探测-漏洞信息、资产登记信息。更加快速、精准、直接定位攻击者信息。

主动探测资产风险

AES支持漏洞扫描、资产梳理等主动探测的功能,用户可在事前进行资产梳理、漏洞扫描监测,排查潜在安全风险的资产,在事后可帮助用户提供失陷主机的漏洞加固建议,避免主机存在漏洞风险导致重复失陷。

产品优势

1、有效提升攻防对抗能力

AES可有效帮助用户对抗真实黑客的攻击以及攻防演练,化被动防御为主动防御。

外部威胁对抗

可主动将攻击流量吸引到克隆仿真蜜罐,让攻击者无法命中真实业务系统,并对攻击者进行溯源。

内部威胁对抗

为了及时发现攻击者通过社工、钓鱼直接获取内网访问权限,在内网各个网段中部署大量高交互蜜罐,使攻击者横向攻击过程中难以命中真实目标,并且及时定位失陷主机、处置失陷主机。

2、满足监管与合规需求

等级保护2.0等监管条例发布后对安全基本要求有了新的高度,其中对于主动防御、主动预警均有明确要求,要求开展内网威胁处置、资产梳理、漏洞风险检测等安全工作。

3、提高安全运维效率

AES基于SDN部署技术,通过部署大量蜜罐陷阱可帮助用户精准定位内网威胁,提供失陷处置方案,提高威胁处置效率。