零信任架构在网络信任体系中的应用

2021-02-05

来源:互联网安全内参

0 引 言

网络信任是网络信息安全的重要内容和核心支撑,能够为网络空间中各类实体活动提供有效保障。通过建立网络信任体系,形成覆盖党政、军队以及互联网等不同应用场景的网络信任服务能力,有效支撑针对各类网络实体的身份鉴别、授权服务、行为分析等服务能力,从而建立网络实体间的互信互认机制。

随着网络实体类型的全网化扩展和信任保障需求的多样化增强,传统静态保障、服务分割的信任保障模式已不能满足网络信任体系发展要求。同时,随着网络信息系统安全服务需求的不同提升,以及网络安全和网络信任领域技术体制、架构理念的飞速发展,传统网络信任体系需要借鉴和应用更多先进的理念技术,在继承发展、体系兼容的基础上为网络信息系统提供更灵活、更高效和更可靠的网络信任服务能力。

近年来,零信任架构作为一种不断发展成熟的全新安全架构理念,已经被各国网络安全企业和政府军队高度关注,正在为关键信息系统提供稳定可靠的身份和访问安全保障。随着零信任架构的持续演进,“以身份为基石、业务安全访问、持续信任评估和动态访问控制”的关键能力将为传统网络信任体系的动态发展提供全新思路和有效支撑。

1 网络信任体系

网络信任体系作为网络信息系统的重要组成部分,主要是在网络空间建立不同网络实体间的信任关系,确保将人员、设备、应用、数据等所有网络实体通过信任关系进行连接,采集实体行为日志、维护实体信任关系,最终形成面向不同应用场景的网络实体信任联盟域和可信链。

网络信任体系需要重点解决两个问题。一个是不同网络实体间可靠信任关系的安全建立。网络信息交互过程应该具备保密性,信息访问主体、客体之间能够基于身份认证过程确保双方身份合法、权限适度。另一个是要为网络实体提供行为分析手段,为信息交互提供判责追责机制。因此,网络信任体系的构建,需要基于传统密码技术,从身份认证、授权管理、行为分析等多角度建立网络实体信任协同模型,解决网络空间中实体身份鉴别、授权访问、责任认定等信任保障问题。

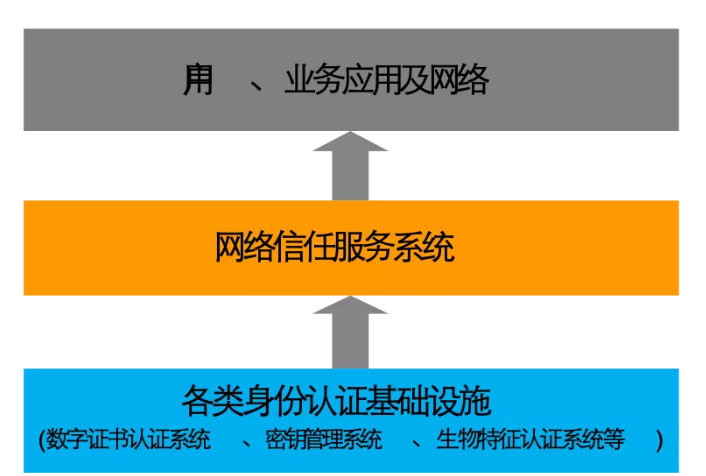

图1 网络信任体系服务定位

如图1所示,由各类身份认证基础设施和网络信任服务系统构建形成网络信任体系,面向党政军、企业、个人用户提供信任服务支撑,满足网络空间业务处理、信息交互等过程的安全可信需求。各类身份认证基础设施是基础,能够基于密码技术、以PKI(Public Key Infrastructure,公钥基础设施)认证体制为支撑,为网络空间人员、设备、应用等实体提供身份管理和凭证支撑。网络信任服务系统以数字证书为核心,建立身份管理、身份认证、授权管理、责任认定和可信时间等信任服务能力,构建信任联盟,实现各人员、设备及应用全网全程信任服务。

信任联盟作为网络信任服务体系信任关系的一种直观映射,能够在人员、设备、应用等实体之间以信任评估为基础,建立网络信任联盟域。假设设备B信任人员A,能够允许人员A在设备B上进行操作系统登录;应用C信任设备B,能够允许设备B访问应用C;此时,基于线性信任传递机制,应用C可以直接信任人员A;人员A、设备B、应用C之间构建形成信任联盟。但是在实际网络信任服务过程中,从“A→B、B→C”并不能简单地得出“A→C”;这种信任传递过程还需要结合信任评估、传递环境等因素,对传递可信度进行调整,最终构建形成动态信任联盟机制。

2 零信任架构

零信任架构是由Forrester在2010年提出的安全模型,是一种网络/数据安全的实体到实体方法,是一种区别于传统安全方案只关注边界防护,而更关注数据保护的架构方法。

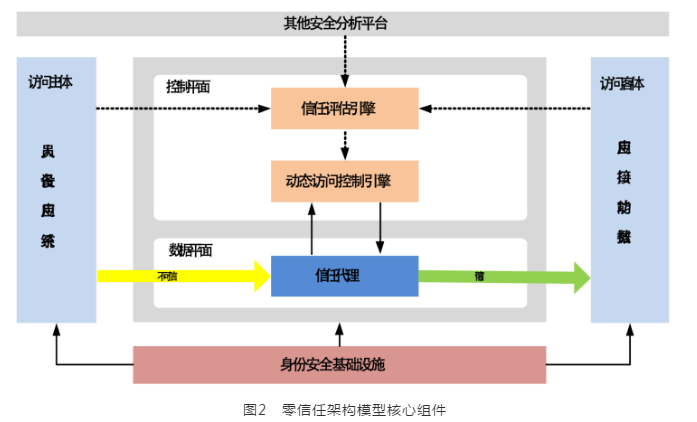

区别于传统边界安全架构,零信任架构提出了一种新的安全架构模式,对传统边界安全架构思路重新进行了评估与审视,默认情况下不信任网络空间中的任何人员、设备、软件和数据等访问实体,需要基于持续性的实体信任评估对认证和授权的信任基础进行动态重构。零信任架构模型核心组件如图2所示。

零信任架构模型核心组件由数据平面、控制平面和身份保障基础设施组成,其中控制平面是零信任架构的支撑部分,数据平面是交互部分,身份保障基础设施是保障部分,控制平面实现对数据平面的指挥和配置。

数据平面主要包括信任代理组件。作为各类访问主体开展业务安全访问过程的交互入口,是实现资源动态访问控制的关键执行点。信任代理将资源访问请求转发至控制平面动态访问控制引擎进行处理,通过身份认证、权限判定等过程实现访问主体合法性验证,验证通过后放行业务请求。同时,信任代理支持对资源访问信息进行按需加密,提升业务访问过程的安全性。

控制平面主要包括动态访问控制引擎和信任评估引擎组件。动态访问控制引擎作为零信任架构控制平面的核心判定点,能够基于身份认证、授权服务、访问控制等基础设施实现与信任代理协同联动,确保所有访问请求强制认证和动态信任。

其中,身份认证过程由传统单因子、静态认证方式,演进为支持身份认证策略动态调整的强制认证模式。授权服务过程由传统基于静态规则的权限判定,演进为基于信任等级、安全策略和评估结果的动态权限调整服务。信任评估引擎作为控制平面的中枢神经,是信任评估过程的能力实现点,支持与访问控制引擎动态联动,为各类实体提供基于信任评估结果的权限策略判定支撑。

信任评估引擎通过采集网络空间中各类实体行为日志信息和外部分析平台结果,综合运用安全大数据分析和智能推理技术,实现实体身份持续融合构建、行为日志持续审计分析、信任程度持续度量评估,支撑动态访问控制过程。

身份保障基础设施能够为各类访问主体提供身份管理和权限服务功能,有效支撑零信任架构模型以身份为基石的能力构建。其中,身份管理过程从全生命周期角度实现对各类网络实体的身份管理,权限服务过程能够实现不同粒度的资源访问授权服务,服务模式由传统静态、封闭的固定保障模式逐步演进为动态、灵活的协同服务模式。

3 零信任架构在网络信任体系中的应用

基于零信任架构模型以身份为中心的动态可信访问控制体系基础,网络信任体系能够面向身份认证、授权管理、信任评估等多个层面,实现信任服务能力增强和提升。在日常办公、移动业务和军事信息等网络应用场景下,基于零信任架构的网络信任体系正在得到逐步应用,为用户和设备访问应用、应用和服务接口调用等各场景提供横向协同、纵向联动的动态可信访问控制保障。

3.1 传统办公网络零信任架构应用

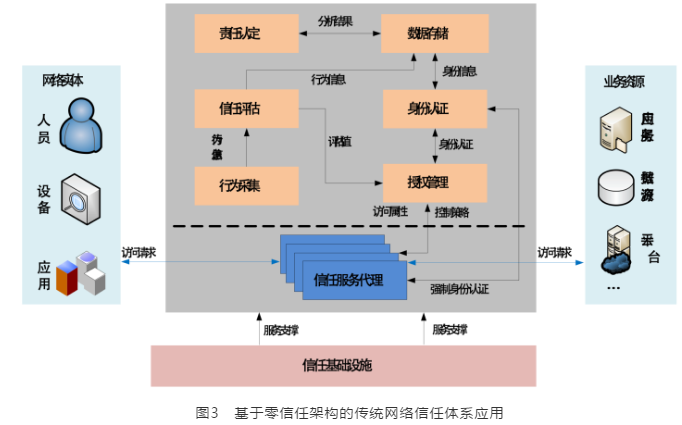

基于零信任架构的传统网络信任体系与零信任架构模型本身相似,针对传统办公网络业务应用所涉及的各因素,对零信任控制平面进行能力细化和服务扩展,从而满足不同业务应用高安全、强认证、多模式、重审计等安全保障需求,如图3所示。

针对控制平面,基于信任基础设施的保障支撑,形成涵盖身份认证、授权管理、行为采集、责任认定、信任评估和数据存储等不同网络信任服务能力,有效保障人员、设备和应用等网络实体对应用服务、数据资源和云平台服务等业务资源的可信访问。

其中,身份认证服务为各类网络实体提供基于密码技术的强制身份认证能力,确保实体身份合法、来源可信;授权管理服务支持为人员、设备实现业务资源访问权限策略的动态适配,提供基于权限判决的访问控制协同;行为采集服务为信任环境感知和实体行为收集提供手段,是责任认定和信任评估的数据基础;责任认定服务能够及时发现和预判网络实体异常行为,有效实施判责追责操作;信任评估服务基于量化评估体系实现网络实体信任等级综合评估,有效支撑动态认证授权和访问控制过程。

在实际部署应用过程中,针对不同网络实体、不同应用场景需要选择具体信任基础设施作为支撑。不同信任等级要求下,身份认证体制、综合认证方式,业务访问权限、网络接入策略,分析判责规则、信任评估体系,都将进行适配性调整和选择。

3.2 移动办公网络零信任架构应用

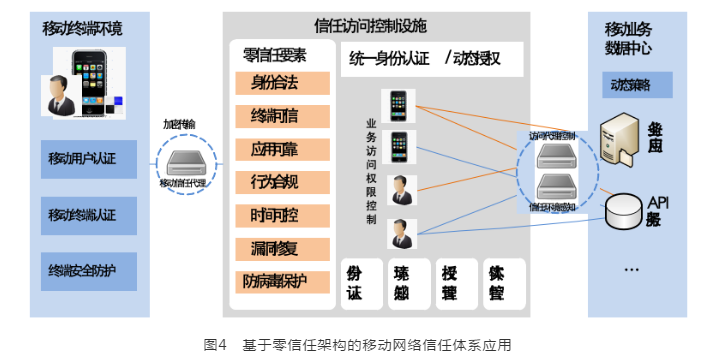

在移动办公网络环境,由移动环境的移动终端(笔记本电脑、智能终端等)、内网环境的信任访问控制设施和移动业务数据中心共同组成基于零信任架构的移动网络信任体系[4][5]。确保合法的人员,使用合法的移动终端,基于可信的行为,针对合法的应用,进行合法的访问。如图4所示。

移动终端采用基于密码技术的身份标识机制,实现终端人员用户身份、移动终端设备身份的多样化标识,部署终端安全防护组件,实现移动终端业务安全加固增强。针对终端人员用户和移动终端设备,提供基于生物特征、数字证书、PIN码、动态短信等多种认证方式的多因子认证支撑,有效保障移动环境实体行为感知过程,确保合法用户使用合法移动设备。

信任访问控制设施采用典型零信任架构模型,基于信任访问代理、实体身份认证系统、移动环境感知系统、授权管理服务系统、实体管控分析系统等网络信任组件,提供移动环境下网络实体多因子认证、动态授权访问、持续信任评估的信任服务能力,有效保障对移动业务资源的安全可信访问。

移动业务数据中心基于私有云模式,一方面为各类政企用户提供高效可靠、安全隐私的业务资源保护能力,另一方面为各类移动终端用户提供基于零信任架构动态访问控制机制的移动业务资源可信应用能力。

可见,移动办公网络零信任架构应用方案在移动终端、信任访问控制基础设施、移动业务数据中心之间建立了移动网络信任体系,能够有效解决移动终端用户、移动终端设备和移动业务应用的信任协同服务需求。在实际应用过程中,还需要结合不同移动办公环境网络特点,深入分析无线带宽、处理时延、随遇接入、个性化业务应用等实际环境情况,有效整合各要素信任服务能力,实现移动终端环境轻量化、信任访问控制设施高效化和移动业务数据隐私化。

3.3 军事网络空间零信任架构应用

零信任架构在军事网络信任体系中的应用以美军联合信息环境(Joint Information Environment,JIE)为代表。美军JIE的目标是实现作战人员能够在任意时间、在任意地方、使用任意合法设备获取经授权的所需信息,以满足美军全球全域作战任务需求。

这与零信任架构下的可信访问控制愿景高度重合,美国国防部默认按照零信任架构进行设计和推进JIE框架演进,基于零信任架构思想,解决网络信息获取过程的身份与访问安全问题,其中涉及网络边界安全、最小权限访问、角色属性访问控制、多因子综合认证和设备安全管理等关键要素。其中,以身份和访问管理(Identity and Access Management,IdAM)、多因子综合认证、移动认证保障为代表的零信任架构,是美国国防部安全建设的重中之重。

IdAM(Identity and Access Management,身份与访问管理)是美国国防部的信任基础设施,是实现JIE目标的核心基础。IdAM的理想状态是实现动态访问控制,基于策略的授权服务、身份与凭证管理、权限策略管理、实体资源管理是其主体功能,基于属性的访问控制(Attribute-Based Access Control,ABAC)和授权服务是其关键核心。

可见,在美军JIE建设过程中,零信任架构已经成为基础支撑,美军完备的PKI体系和军事人员、终端设备身份管理机制,也为基于零信任框架构建美军JIE网络信任体系(核心为IdAM)提供了可行性,这也决定了其应用模式不能直接扩展至其他应用场景。我军网络体系和网络安全成熟度与美军JIE还存在一定差距,军事网络环境也与美军的全球全域联合作战存在区别。

因此,可以在借鉴美军基于零信任架构的网络信任体系建设经验基础上,充分适应我军网络信息系统特点和网络信任服务需求,形成安全可靠、高效可用的网络信任体系。

4 结 语

零信任架构是一种全新的网络安全服务架构,网络信任体系是网络信息系统发展的基石。本文通过分析零信任架构在典型网络信任体系中的实际应用方案,一方面介绍了零信任架构的应用特点和服务优势,另一方面列举了零信任架构在实际建设落地过程中还要面临的问题和挑战。

因此,零信任架构在网络信任体系中的应用,并不是简单的体系直接应用,而是需要结合我国党政、军队、互联网需求特点,在充分借鉴国内外零信任框架应用成果的基础上进行适应性改造和适配性完善。