【零信任】用"微隔离"实现零信任

2021-04-21

作者: 冀托

来源: 白话零信任

零信任是新一代网络安全架构,主张所有资产都必须先经过身份验证和授权,然后才能与另一资产通信。

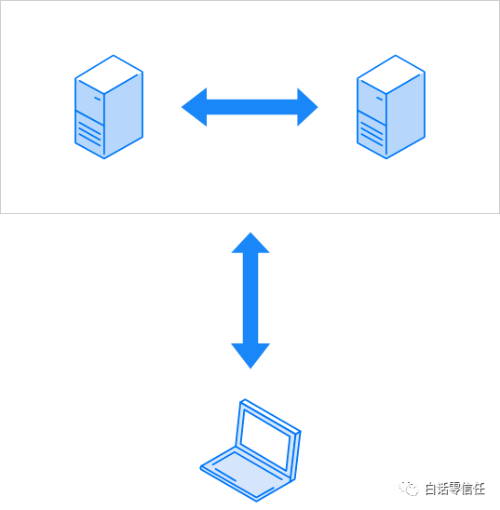

NIST白皮书总结了零信任的几种实现方式。其中,SDP技术是用于实现南北向安全的(用户跟服务器间的安全),微隔离技术是用于实现东西向安全的(服务器跟服务器间的安全)。微隔离是零信任架构的重要组成部分。

NIST给出的基于微隔离技术实现的零信任架构如下图。图中业务系统服务器上安装了agent,数据资源前面安装了网关。两者都受到管理平台的统一管理。

从架构图上可以看到,微隔离技术就是把服务器之间做了隔离,一个服务器访问另一个服务器的资源之前,首先要认证身份。

业务系统先通过agent做身份认证。认证通过后,网关才会放行业务系统去获取数据资源。否则,会被网关拦截。

2、微隔离有什么好处

如果黑客已经攻进了一个服务器,那么他就可以利用这个服务器做跳板,进一步攻击网络中的其他服务器。

微隔离可以阻止这种来自内部的横向攻击。微隔离通过服务器间的访问控制,阻断勒索病毒在内部网络中的蔓延,降低黑客的攻击面。

这正好符合了零信任的原则:

(1)假设已经被攻破

(2)持续验证,永不信任

(3)只授予必须的最小权限

下面举个例子。看看“有”和“没有”微隔离的情况下,黑客的打击面分别是多大。

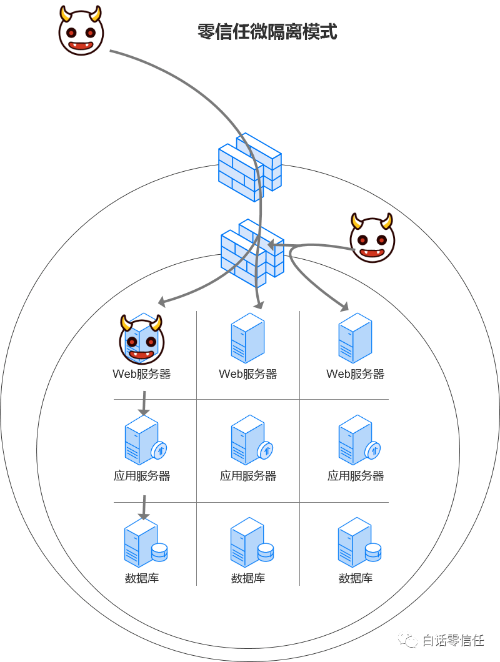

假设一个网络中有9个服务器,其中2个web服务是暴露在互联网上的。

(1)先看只有一个防火墙,服务器间完全没有隔离的情况。

(2)再看看加上一层内网的防护的情况。一般来说,这层防护可能是防火墙或者ADC。(ADC可以理解为带有部分安全功能的负载)

(3)最后来看一下微隔离的情况。服务器之间做了访问控制。例如web服务器只能访问他对应的应用服务器。应用服务器只能访问他对应的数据库。

总结一下可以得到这个表格。

从这个表格里可以看出几个问题:

(1)微隔离对黑客从内部开始攻击的场景特别有效,能大幅降低攻击面

(2)攻击面是不可能降低到0的,微隔离在所有场景中都能将攻击面降低到一个可接受的程度,但不是绝对防御。

有个很好的比喻,微隔离有点像疫情时期的口罩。面对疫情,单靠每栋大厦门口的体温检测是不够的。很容易有无症状的感染者混入大厦。面对这种情况,最有效的手段是每个人都带上口罩,互相隔离。

就像黑客攻击和勒索病毒,它们很容易绕过防火墙的检测。但是只要每个服务器都做了微隔离,那么威胁就不会大规模扩散。

3、以前为什么没有微隔离

其实微隔离的理念很简单易懂,但是管控太细,会带来复杂性问题。太复杂管不过来,就容易出差错,反而带来坏处。

例如,IT部门要了解数据流,要理解系统之间的沟通机制,要了解通信的端口、协议、方向。数据流梳理不清就贸然隔离,会导致正常业务的停摆。

所以,很多企业只是分隔了外网和内网,就像上面的单层防护模型。有些企业会做分区,区域之间做隔离。但这些区域也往往很大。

微隔离理念在业界很早就已经形成,只是缺乏基础技术来更好的支撑。直到SDN、容器等等虚拟化、自动化技术的出现。过去只能靠硬件防火墙路由规则来做的事,现在可以方便地用软件定义,自适应来轻松实现。

有了这些基础技术,微隔离才终于得以从理论进入实践。

4、怎么实现微隔离

微隔离有多种实现方式,企业可以根据自身需要进行选择。

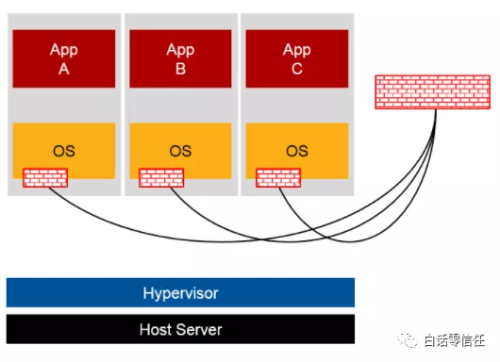

(1) 基于agent客户端实现微隔离。

这种模式需要每个服务器的操作系统上装一个agent。Agent调用主机自身的防火墙或内核自定义防火墙来做服务器间的访问控制。这种模式就是本文最前面介绍的NIST的用微隔离实现零信任的模式。

图中右侧红方块是管理平台,负责制定策略,收集信息。

优势:与底层无关,支持容器,支持多云。

缺点:必须在每个服务器上安装agent客户端。有人会担心资源占用问题,担心影响现有业务。

(2)基于云原生能力实现微隔离。

使用云平台基础架构中虚拟化设备自身的防火墙功能来做访问控制。

优点:隔离功能与基础架构都是云提供的,所以两者兼容性更好,操作界面也类似。

缺点:无法跨越多个云环境进行统一管控。

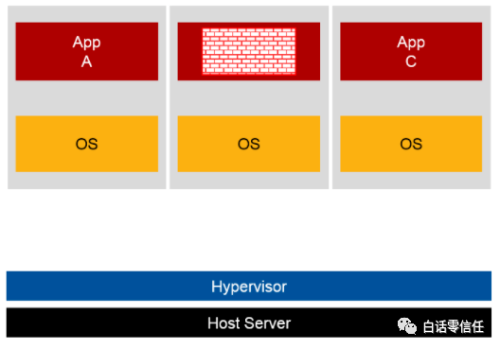

(3)基于第三方防火墙实现微隔离。

利用现有的防火墙做访问控制。

优势:网络人员很熟悉,有入侵检测、防病毒等功能。

缺点:防火墙本身跑在服务器上,缺少对底层的控制。

5、实施微隔离的关键步骤

微隔离对现有业务系统的影响非常大。所以微隔离的实施应该格外谨慎,最好是分阶段实施。

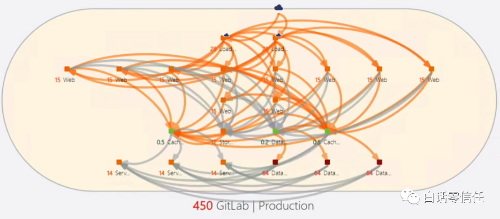

(1)可视化

识别信息在公司中的流动方式,知道有哪些数据流流经你的路由网关,标识应用间的连接和依赖性,建立整体架构的可视化流量拓扑图。

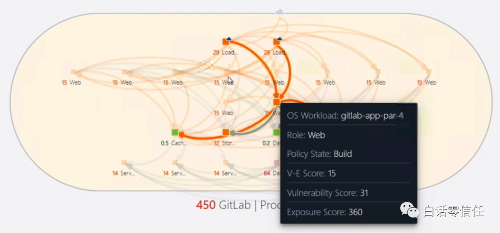

(2)专注高优先级目标

了解每个主机的攻击面,从关键应用开始隔离。应该使用白名单策略,保持默认拒绝。

(3)策略模型

不是针对网络结构(例如,vlan、子网、区域或IP地址等)创建策略,而是基于应用、角色、标签、分组来定义策略。制定能以最少数量提供最大覆盖面的规则集。

(4)避免中断

邀请业务负责人和利益相关者一起参与详细设计。

基于可视化视图流建立分隔的网络,确定哪里应该部署微隔离,以及如何在不引发生产中断的情况下部署。

(5)里程碑

设置能反映阶段性进展的里程碑和度量指标。及时测试每个阶段的成果。

(6)持续监控安全事件

监控端口扫描行为、针对防火墙的攻击,监控流量变化是否异常。

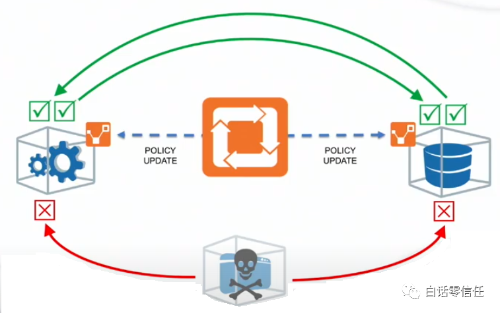

(7)自动化

建立专门团队监视和更新策略,并尽可能往维护过程中引入自动化,确保安全策略随着环境的变化而适应。

维护一组REST API,与业务流程工具集成,增强补救能力。与SIEM集成,实现安全事件的自动响应。

6、评价微隔离的效果

实施了微隔离之后,可以从以下几方面检验微隔离是否真正发挥效果。

(1)攻击面有没有缩小了。就像本文第二节的例子一样,可以算一算各种场景下,黑客的攻击面到底是多少。

(2)性能是否有降低。

(3)模拟攻击行为,看是否能被监测到。

7、总结

东西向的访问控制是零信任模型中的重要一环,微隔离是实现东西向安全的有效手段。微隔离的实施是最具挑战的地方,用好了就是铜墙铁壁,用不好可能反而变成给自己设置的陷阱。