美国国家安全局发布企业级IP语音和视频通信安全指南

2021-06-19

来源:网空闲话

美国国家安全局(NSA)分享了系统管理员在保护统一通信(UC)和基于IP协议的语音和视频(VVoIP)呼叫处理系统时应遵循的缓解措施和最佳实践。

这份名为《在IP系统上部署安全统一通信/语音和视频》指南全文43页,共分为四个部分,第一部分,网络安全最佳实践和缓解措施;第二部分,边界安全最佳实践和缓解措施;第三部分,企业传话控制器安全最佳实践和缓解措施。发布该指南文件是为了促进国家安全局的网络安全任务,包括其识别和传播对国家安全系统、国防部信息系统和国防工业基地的威胁,以及开发和发布网络安全规范和缓解措施的责任。这些信息可以广泛地共享给所有适当的受众。

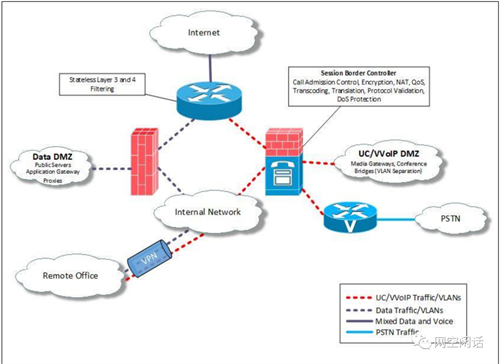

UC和VVoIP是在企业环境中用于各种目的的呼叫处理系统,从视频会议到即时消息和项目协作。由于这些通信系统与企业网络中的其他IT设备紧密集成,它们也会不经意地增加攻击面,因为它们引入了新的漏洞和隐蔽访问组织通信的可能性。

如果没有足够的安全和配置,不安全的UC/VVoIP设备,也会面临同样的安全风险,并通过间谍软件、病毒、软件漏洞和其他恶意手段成为威胁行为者的攻击目标。

美国情报机构解释称:“恶意行为者可以渗透IP网络,窃听通话、假冒用户、实施收费欺诈和拒绝服务攻击。”

“如果被成功攻击,可能导致高清房间音频和/或视频被秘密收集,并通过IP基础设施作为传输机制交付给恶意行为者。”

指南建议管理员采取以下关键措施,以最大限度地降低其组织的企业网络被利用UC/VVoIP系统的风险:

通过VLAN (Virtual Local Area network)对企业网进行分段,实现语音、视频流量与数据流量的分离;

通过访问控制列表和路由规则来限制跨VLAN对设备的访问;

实现二层保护和地址解析协议(ARP)和IP欺骗防御;

通过对所有UC/VVoIP连接进行鉴权,保护PSTN网关和互联网边界;

经常更新软件,以减轻UC/VVoIP软件的漏洞;

验证和加密信令和媒体流量,以防止恶意行动者假冒和窃听;

部署SBC (session border controller)监控UC/VVoIP流量,通过欺诈检测方案审计话单,防止欺诈行为的发生;

维护软件配置和安装的备份,以确保可用性;

通过限速管理拒绝服务攻击,限制呼入数,防止UC/VVoIP服务器过载;

使用识别卡、生物识别或其他电子手段控制物理访问安全区域与网络和UC/VVoIP基础设施;

在将新设备(和潜在的流氓设备)添加到网络之前,在测试台上验证它们的特性和配置;

边界安全设备部署遵循NSA的指南

美国国家安全局总结说:“利用UC/VVoIP系统的优势,比如节省运营成本或高级通话处理。但这不可避免地引入了新的潜在安全漏洞。了解漏洞类型和缓解措施,以更好地保护您的UC/VVoIP部署。”

在实际部署UC/VVoIP系统时,关于如何准备网络、建立网络边界、使用企业会话控制器和添加端点的更广泛的安全最佳实践和缓解措施可以在NSA的这份指南中找到。

今年1月,美国国家安全局还分享了如何用最新的安全变体来检测和替换过时的传输层安全(TLS)协议版本的指导。

该机构还警告企业使用自托管的DNS- overhttps (DoH)解析器,以阻止威胁行为者的DNS流量窃听和操纵企图。

需要明确的是,如果这些系统没有得到适当的保护,它们将面临与IP系统相同的风险,包括软件漏洞和各种类型的恶意软件。威胁行动者可以滥用这些系统来冒充用户,窃听对话,造成中断,并进行欺诈。

该情报机构还提供了一份7页的信息表,总结了该指南。

过去一年,美国国家安全局发布了许多指南和建议,以帮助公共和私营部门组织保护其系统免受网络威胁。

该机构发布的指南包括确保IT-OT连接、采用零信任安全、安全IPsec VPN、在家办公建议和实施保护性DNS。