Edge浏览器bug可引发UXSS攻击

2021-06-30

来源:嘶吼专业版

上周,微软发布了Edge浏览器的更新修复了2个安全漏洞,其中有一个安全绕过漏洞,可以被利用来对任意网站进行注入和执行任意代码。

其中CVE-2021-34506漏洞CVSS评分5.4分,属于UXSS安全问题,在通过Microsoft Translator使用浏览器的内置功能翻译web页面时会自动触发该漏洞。

CyberXplore研究人员分析称,与常见的XSS漏洞不同,UXSS是利用浏览器或浏览器扩展中的客户端安全漏洞来生成XSS条件和执行恶意代码的一类攻击。

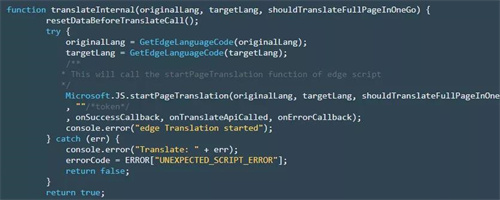

下面是受漏洞影响的startPageTranslation函数代码:

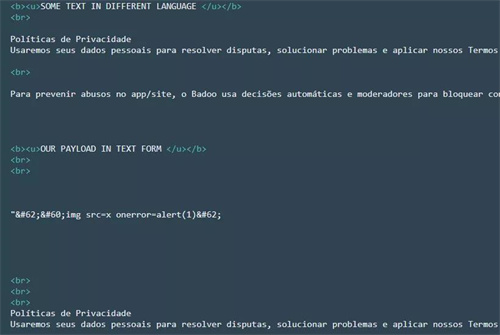

研究人员制作了一个PoC文件,代码如下:

漏洞复现步骤如下:

1、下载PoC文件(POC.html)或复制PoC文件中的内容并本地保存;file from

2、在PoC文件所在的文件夹启动Python服务器,使用的命令如下:

python3 -m http.server 80

3、打开Microsoft Edge浏览器(v 91.0.864.48版本),访问http://localhost/POC.html

4、翻译器将在显示页面是另外一种语言,是否需要翻译?点击翻译按钮

5、页面弹出alert(1)

远程漏洞利用需要满足2个条件:

1、远程利用的攻击者需要使用Edge浏览器;

2、Edge浏览器需要开启自动翻译功能。

PoC视频参见:https://youtu.be/XfTN7fPtB1s

研究人员利用该漏洞在谷歌、Facebook、Youtube等网站上进行了测试:

研究人员创建了一个含有外国语言名字和xss payload的介绍,并发送给受害者一个好友请求(受害者需要使用有漏洞的Edge浏览器),一旦受害者查看简介,就会因为自动翻译而出现XSS弹窗。

Facebook的PoC视频参见:https://youtu.be/tTEethBKkRc

Youtube

研究人员创建了一个youotube视频,输入含有xss payload的评论,任何不同语言的用户查看该网页被使用自动翻译功能,就会被攻击。Youtube的PoC视频参见:https://youtu.be/2ogwUdszDsY

Windows应用商店

研究人员发现Windows商店中基于web的应用也会受到该漏洞的影响,因为Windows应用商店中也有使用相同Microsoft Edge Translator的应用,会触发UXSS攻击。