零信任应用的新进化 —— 统一微隔离

2022-11-04

来源:安全牛

一直以来,ZTNA(零信任网络访问)与微隔离两种技术被认为是零信任架构落地的两个重要基石,ZTNA主要用于解决业务外部访问安全接入问题,微隔离则用于解决业务内部流量安全交互问题。但是在这种应用模式中,ZTNA与微隔离通常会分别独立部署,在相互协同配合时会存在较大的“缝隙”,这就给了攻击者绕过零信任策略的可乘之机。

日前,蔷薇灵动研发出一款创新设计的统一微隔离产品,通过融合传统ZNTA技术和微隔离技术的应用特点,帮助用户在一个统一平台上,通过一套完整的身份规则和策略规则,实现对企业全部网络流量(南北向+东西向)的零信任化管理,并实现全网精细化的安全策略编排。

统一化应用将是大势所趋

研究机构Gartner在其今年2月发布的《2022年ZTNA市场指南报告》中指出:微隔离可能被当作独立的产品提供,也可能直接和ZTNA产品整合在一起。ZTNA供应商应该积极尝试为数据中心用户提供融合微隔离技术的一体化解决方案,从而打破两种分段技术的区隔。

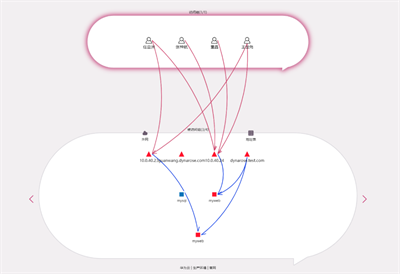

以企业数据中心为例,这是零信任需要保护的最重要对象。数据中心的流量可分为两类,一类是南北向流量(占比约30%),一类是东西向流量(占比约70%)。微隔离可以将全部东西向流量零信任化(基于ID的最小权限访问),但是对于南北向流量管理则没有很好办法。目前,我国企业数据中心的入口建设事实上非常多样,通过微隔离产品,能够看到来自各种入口的南北向流量,如本地办公网、远程分支、VPN以及堡垒机等,而这些流量都是非零信任的。在这种情况下,微隔离技术只能基于IP地址段,给出一个非常宽泛的访问权限。因为没有具体的身份信息,微隔离无法对其来源做进一步验证,更无法基于其角色给出细粒度的访问权限。

有观点认为,ZTNA技术可以对南北向流量进行检测,微隔离只要放开就可以。但事实上,当下的ZTNA应用还不普及,大量的业务并不通过ZTNA进入,甚至很多用户还没有部署ZTNA。即便是通过ZTNA接入的流量,微隔离也不应该直接放行,而是应该根据其访问的业务诉求,严格限制其在内部的访问空间,这样能够避免ZTNA成为新的攻击点。一旦ZTNA被突破乃至被控制,微隔离还可以构建起纵深防御体系,和ZTNA网关形成异构。

目前,我们可以看到,以Zscaler为代表的各大ZTNA厂商都在积极尝试打通和微隔离之间的边界,从而构建统一的零信任网络。可以认为,各种零信任技术的独立应用模式将会改变,统一化部署将会成为零信任技术应用未来发展的大势所趋。

实现5大维度的统一

据蔷薇灵动介绍,其最新发布的统一微隔离方案,是一种在传统微隔离与ZTNA技术基础上发展起来的,可以打通企业办公网和数据中心网络,为用户提供端到端的安全分析与统一身份控制的新一代零信任应用产品,其中的统一包含了五大方面内涵:

01 实现办公网与数据中心的统一

统一微隔离可以将办公网与数据中心的边界打开,将企业的全部基础设施(包括公有云和远程办公终端)整合成一张统一的网络,然后进行统一的策略管理。这将有效改变企业过去一直以来“做拼图、建孤岛”式的安全管理窘境。

02 实现各种身份属性的统一

统一微隔离将人、设备、网络、业务、数据的身份属性完全打通,并进行统一管理,让用户基础设施中的每一个要素,都能够不受位置、环境、网络的约束,拥有一个唯一的身份标识。这种对全要素进行身份化网络标识与管理的能力,可以帮助用户构建覆盖全要素的统一零信任网络。

03 实现网络策略统一

统一微隔离允许用户对整个基础设施做软件定义策略管理,通过一套统一的微隔离策略,对全部网络流量进行统一管理,用户可以用一条策略直接描述出跨部门、跨岗位的业务访问权限,而这样的访问控制要求,在过去要在若干分散的安全产品上通过组合式策略才能达成。

04 实现安全数据统一

对全局安全数据进行统一管理和分析是体系化安全建设的必然要求,也是等级保护2.0标准体系中的重要组成部分,但是在实际应用中往往很难实现。统一微隔离方案可以基于其统一微隔离网络和统一身份空间、统一策略空间的框架能力加持,将全部流量建立起一份全局关联、全局索引,并且是按照用户身份和业务信息进行整理和呈现的统一安全数据视图,这将使安全运营工作变得更加便捷和有效。

05 实现与零信任平台统一

统一微隔离可以在一个统一平台上同时解决了外部业务安全接入与内部流量安全访问两个问题,避免了现有架构下的协同缝隙,真正做到全局统一业务分析和全局统一精细化策略编排,这是对零信任技术发展的一次积极创新,也是未来零信任技术发展的重要方向。

更多信息可以来这里获取==>>电子技术应用-AET<<