卡巴斯基发布2023年ICS网络威胁态势预测 APT攻击或将转移重点攻击行业

2022-11-30

来源:安全419

近日,安全厂商卡巴斯基发布了关于2023年ICS网络威胁态势的预测报告。报告指出,2022 年频发的网络安全事件,给工业基础设施所有者和运营商带来了诸多问题。但幸运的是,整体威胁格局并没有发生灾难性的变化——从技术的角度上这些安全问题仍然能够得到解决。

在分析 2022 年的安全事件时,每个人都必须承认,我们已经进入了一个时代,工业企业和 OT 基础设施的威胁格局的最重大变化主要取决于地缘政治趋势和相关的宏观经济因素。网络罪犯天生是世界性的,他们密切关注政治和经济趋势,以确保自身的攻击行为不会遭到高维打击。

因此报告预测,2023年APT攻击活动针对的地域和行业重心将发生变化,很快就会看到针对农业和食品、物流和运输、能源、高科技和医疗相关部门的攻击。但与此同时,针对军工企业、政府机构和关键的基础设施等传统目标的APT攻击也会持续存在。

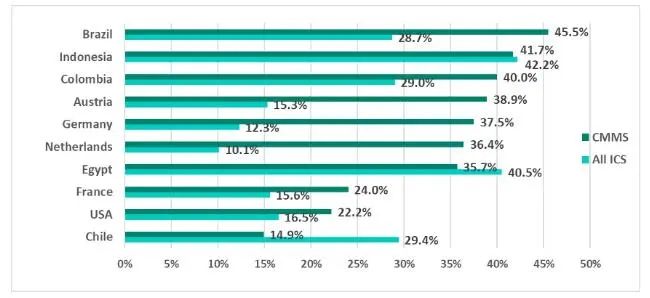

报告指出,为了更高效率的实现数字化,工业企业大量的引入工业物联网(IIoT)和SmartXXX(包括预测性维护系统和数字双胞胎技术),导致了攻击面的急剧增长。这一点在卡巴斯基针对CMMS(计算机化维护管理系统)的攻击事件统计中得到了证实。

图:2022年上半年,按CMMS被攻击的百分比排名的前10个国家

未来攻击中最值得注意的技术和战术

根据卡巴斯基对工业网络安全事件中常用技战术的分析经验,报告认为2023年 ICS 网络安全专家需要重点关注以下策略和技术:

● 嵌入合法网站的钓鱼页面和脚本;

● 使用特洛伊木马化的“破解”分发包、“补丁”和常用软件和专业软件的密钥生成器(这将受到许可成本上升和供应商因政治压力离开某些市场的刺激);

● 以引人注目的时事为主题的网络钓鱼电子邮件;

● 攻击者将之前对上下游供应链的攻击中窃取的文件用作网络钓鱼电子邮件的诱饵;

● 通过受损邮箱分发伪装成合法工作信件的网络钓鱼电子邮件;

● N Day漏洞——由于一些主流的软件产品已经停止了安全更新,导致部分已知漏洞的修复进程会变得十分缓慢;

● 利用低级的配置错误(例如未能更改默认密码)和“新”供应商(包括本地供应商)产品中的0Day漏洞。新上市的软硬件产品中存在大量0Day漏洞这一事实几乎无法避免。诸如“在密码字段中输入密码 xyz”之类的建议能够在大量供应商提供的产品安装说明和用户手册中找到;

● 利用来自“本地”服务提供商和政府信息系统的云服务中固有的安全漏洞;

● 利用安全解决方案中的配置错误。这包括无需输入管理员密码即可禁用防病毒产品的可能性(如果攻击者可以轻松禁用防病毒产品,则防病毒产品几乎毫无用处)。另一个例子是 IS 解决方案集中管理系统的安全性薄弱。在这种情况下,IS 解决方案不仅易于绕过,而且还可以用于横向移动——例如传递恶意软件或获得对“隔离”网段的访问权限以及绕过访问控制规则;

● 使用流行的云服务作为 CnC——即使在识别出攻击之后,受害者可能仍然无法阻止它,因为重要的业务流程可能依赖于云;

● 利用合法软件中的漏洞,例如使用 DLL 劫持和 BYOVD(自带易受攻击的驱动程序)绕过端点安全解决方案;

● 在确实存在漏洞的情况下,通过大众传播工具来分发恶意软件发起攻击。

更多信息可以来这里获取==>>电子技术应用-AET<<