CNCERT:2020年联网智能设备安全态势报告

2021-03-24

来源:互联网安全内参

1、联网智能设备漏洞态势

联网智能设备存在的软硬件漏洞可能导致设备数据和用户信息泄露、设备瘫痪、感染僵尸木马程序、被用作跳板攻击内网主机和其他信息基础设施等安全风险和问题。CNCERT通过CNVD持续对联网智能设备的漏洞开展跟踪、收录和通报处置,主要情况如下。

1.1 通用型漏洞收录情况

2020年,CNVD收录通用型联网智能设备漏洞3047个(同比上升28%)。按收录漏洞的类型、影响的设备类型统计如下:

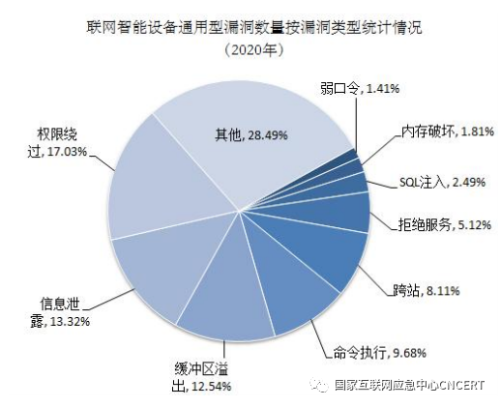

联网智能设备通用型漏洞数量按漏洞类型分类,排名前三位的是权限绕过、信息泄露和缓冲区溢出漏洞,分别占公开收录漏洞总数的17.03%、13.32%、12.54%,如图1所示。

图1 联网智能设备通用型漏洞数量按漏洞类型统计情况(2020年)

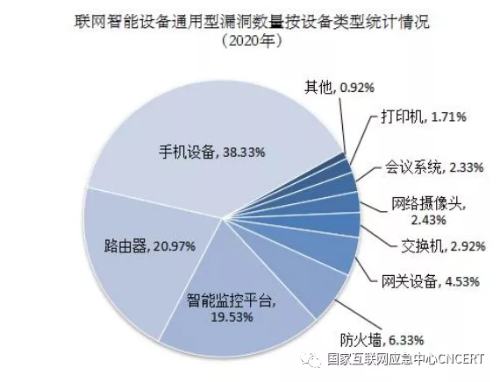

联网智能设备通用型漏洞数量按设备类型分类,排名前三位的是手机设备、路由器和智能监控平台,分别占公开收录漏洞总数的38.33%、20.97%、19.53%,如图2所示。

图2 联网智能设备通用型漏洞数量按设备类型统计情况

1.2 事件型漏洞收录情况

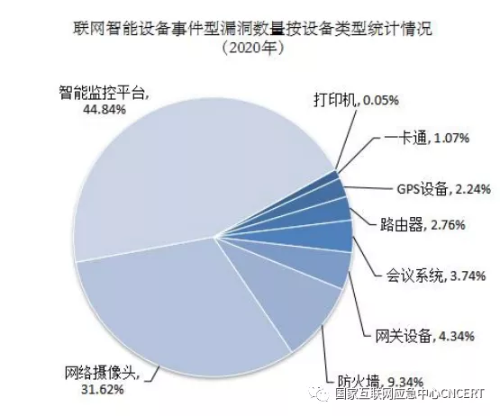

2020年,CNVD收录联网智能设备事件型漏洞2141个。按设备类型分类,排名前三位的是智能监控平台、网络摄像头和防火墙,分别占公开收录漏洞总数的44.84%、31.62%、9.34%,如图3所示。

图3 联网智能设备事件型漏洞数量按设备类型统计情况

2、联网智能设备恶意程序传播态势

CNCERT对可用于感染、控制联网智能设备的恶意程序开展抽样监测分析,主要情况如下。

2.1 样本捕获情况

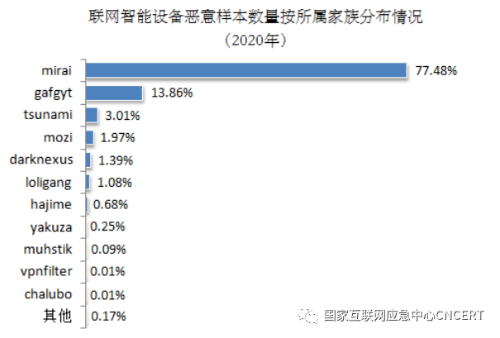

2020年,CNCERT捕获341.10万个联网智能设备恶意样本(同比上升5.25%)。其中,排名前两位的为Mirai、Gafgyt家族及其变种,占比分别为77.48%和13.86%,其他样本数量较多的家族还有Tsunami、Mozi、Darknexus、Loligang、Hajime、Yakuza、Muhstik、Vpnfilter、Chalubo等,如图4所示。

图4 联网智能设备恶意样本数量按所属家族分布情况(2020年)

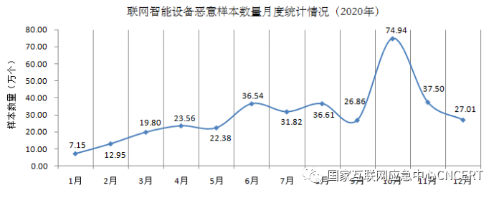

联网智能设备恶意样本数量整体呈现上升态势,在10月出现峰值74.94万个(较2019年月度峰值增长44.37%),如图5所示。

图5 联网智能设备恶意样本数量按月统计情况(2020年)

2.2 传播源监测情况

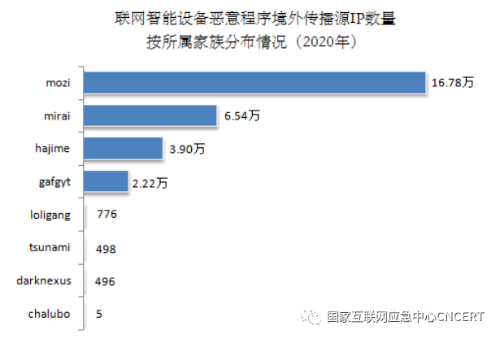

2020年,CNCERT监测发现51.99万个联网智能设备恶意程序传播源IP地址。2020年境外传播源IP数量大幅增长(同比上升9倍),其中Mozi家族通过P2P传播方式迅速扩大感染规模,成为境外传播源IP数量最多的家族,境外传播源IP数量较多的家族还包括Mirai、Gafgyt、Hajime等,如图6所示。

图6 联网智能设备恶意程序境外传播源IP数量按所属家族分布情况(2020年)

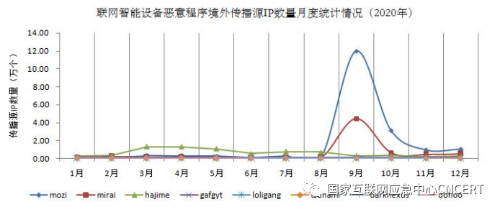

从境外传播源IP数量的趋势来看,9月Mozi家族境外传播源IP数量突增,同一时期Mirai家族的境外传播源IP数量也显著增加(由于Mozi家族样本复用Mirai部分代码),如图7所示。

图7 联网智能设备恶意程序境外传播源IP数量月度统计情况(2020年)

2.3 下载端监测情况

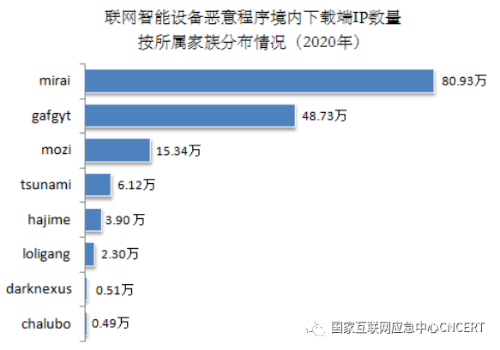

2020年,CNCERT监测发现132.18万个境内IP地址下载联网智能设备恶意程序(同比下降35.14%)。其中,排名前四位的为Mirai、Gafgyt、Mozi、Hajime家族及其变种,如图8所示。

图8 联网智能设备恶意程序境内下载端IP数量按所属家族分布情况(2020年)

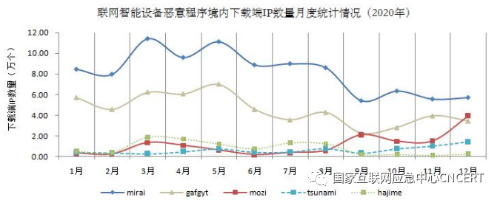

从下载端IP数量的趋势来看,Mirai、Gafgyt家族的境内下载端IP数量呈缓慢下降趋势,Mozi家族的境内下载端IP数量3至4月、9至12月均处于较高水平,如图9所示。

图9 联网智能设备恶意程序境内下载端IP数量月度统计情况(2020年)

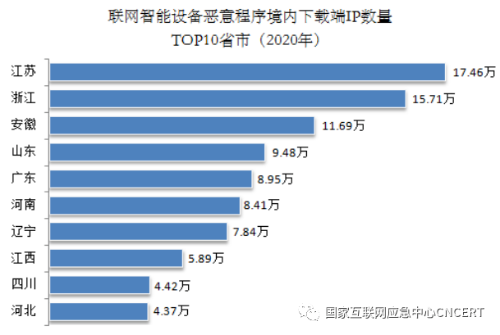

境内下载端IP地址主要分布在江苏、浙江、安徽、山东、广东等省份,如图10所示。

图10 联网智能设备恶意程序境内下载端IP数量TOP10省市(2020年)

3、联网智能设备僵尸网络活动态势

CNCERT对联网智能设备设备感染恶意程序并被控形成的僵尸网络开展抽样监测分析,主要情况如下。

3.1 控制端监测情况

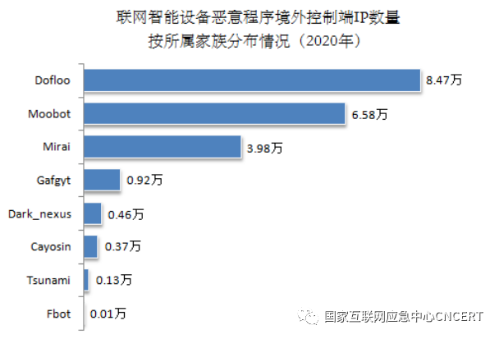

2020年,CNCERT监测到20.93万个境外控制端IP地址控制我国境内联网智能设备组成僵尸网络。其中,排名前三位的恶意家族为Dofloo、Moobot、Mirai,如图11所示。

图11 联网智能设备僵尸网络境外控制端IP数量按所属家族分布情况(2020年)

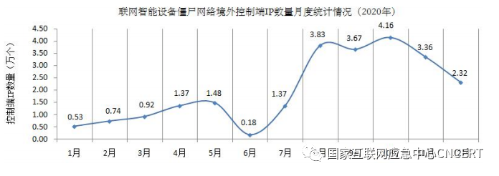

2020年上半年,在CNCERT对联网智能设备僵尸网络控制端的持续打击下,控制端IP数量趋势平稳,保持在月均2万个以下的水平。从8月开始,Moobot、Fbot等家族僵尸网络活跃度增高,控制端IP数量迅速上升至月均3万以上。随着打击力度加大,12月控制端IP数量重新下降至月均3万以下,如图12所示。

图12 联网智能设备僵尸网络境外控制端IP数量按月统计情况(2020年)

3.2 被控端监测情况

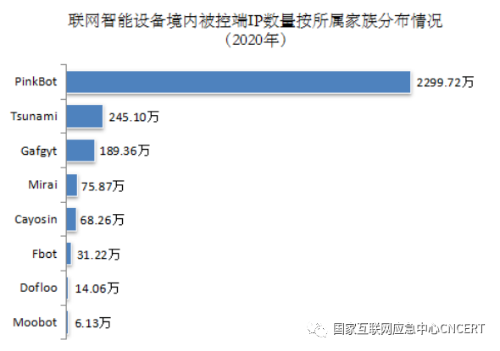

2020年,CNCERT监测发现2929.73万个境内联网智能设备IP地址被控制。其中,排名前三位的家族为Pinkbot、Tsunami、Gafgyt,如图13所示。

图13 联网智能设备境内被控端IP数量按所属家族分布情况(2020年)

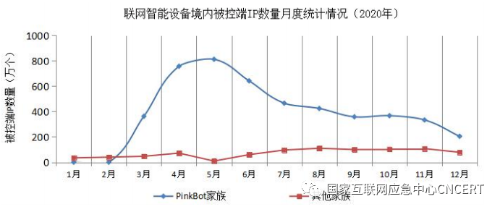

从3月起,CNCERT监测发现Pinkbot家族僵尸网络迅速扩张,被控端IP数量月均峰值超过800万。通过对其集中控制端的治理,从6月开始被控端数量持续下降。但未清理恶意程序的受感染设备之间会继续通过P2P通信保持联系,截至12月仍能监测到约200万个被控端的通信行为。除此之外,其他家族的被控端IP数量保持平稳,约在100万左右规模,如图14所示。

图14 联网智能设备境内被控端IP数量月度统计情况(2020年)

2020年,通过控制联网智能设备而形成的僵尸网络规模明显增大。累计控制规模大于10万的僵尸网络共53个,1至10万的共471个,控制规模较大的恶意家族包括Tsunami、Gafgyt、Moobot、Cayosin、Fbot、Mirai等。

3.3 利用联网智能设备僵尸网络进行攻击活动情况

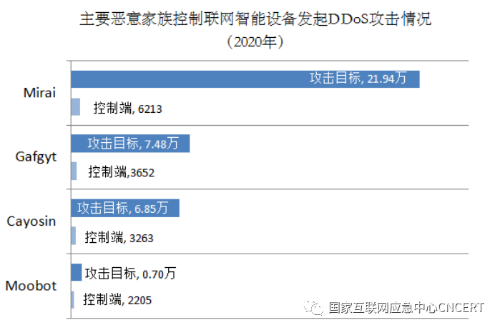

2020年,通过控制联网智能设备发起的DDoS攻击日均3000余起。其中,排名前四位的恶意家族为Mirai、Gafgyt、Cayosin、Moobot,如图15所示。

图15 主要恶意家族控制联网智能设备发起DDoS攻击情况(2020年)

本报告的撰写过程中,恒安嘉新(北京)科技股份有限公司、北京奇虎科技有限公司向CNCERT提供了协助和分析线索,特此致谢。