美国核武器合同商遭勒索软件攻击

2021-06-15

来源:关键基础设施安全应急响应中心

虽然FBI近日成功追缴了输油管道运营商Colonial Pipeline支付给勒索软件DarkSide的赎金,但这显然并未吓阻勒索软件远离关键基础设施甚至核武器。近日,美国核武器合同商Sol Oriens遭遇REvil勒索软件攻击,攻击者扬言不缴纳赎金就将核武器机密信息泄露给其他国家的军方。

据报道,REvil威胁受害者:“我们在此保留将所有相关文件和数据转发给我们选择的军事机构的权利。”

位于新墨西哥州阿尔伯克基的Sol Oriens公司是美国能源部(DOE)的分包商,与美国国家核安全局(NNSA)合作开发核武器,上个月遭到了勒索软件攻击,专家称该攻击来自“无情的”REvil勒索软件的RaaS团伙。

据报道,至少从6月3日起,Sol Oriens公司的网站就已无法访问,但Sol Oriens的官员向福克斯新闻和CNBC证实,该公司上个月就检测到了攻击。

根据CNBC记者Eamon Javers转发的推文,Sol Oriens公司发布声明指出:

“2021年5月,Sol Oriens检测到了(勒索软件)网络安全事件。调查正在进行中,我们确定未经授权的个人从我们的系统中获取了某些文件。这些文件目前正在审查中,我们正在与第三方技术取证公司合作,以确定可能涉及的潜在数据的范围。我们目前没有发现迹象表明此事件涉及客户机密或与安全相关的关键信息。一旦调查结束,我们将致力于通知相关个人和实体……”

“正如Javers指出的那样,我们并不了解这家小公司(Sol Oriens)的业务,但根据该公司发布的招聘信息中的职位要求,其业务与核武器有关。他们的招聘要求是高级核武器系统人才,需要拥有20多年W80-4等核武器经验的专家(W80是一种空射的巡航导弹核弹头)。”

根据LinkedIn企业资料显示,Sol Oriens是一家小型、资深的咨询公司,专注于管理具有强大军事和空间应用潜力的先进技术和概念,与国防部和能源部、航空航天承包商和技术公司合作执行复杂的项目,专注于确保拥有成熟的技术来维持强大的国防。

一、泄漏了哪些信息

安全公司Emsisoft的威胁分析师和勒索软件专家Brett Callow透露,他发现Sol Oriens的内部信息已经被发布到REvil的暗网博客上。

目前来看,暗网上披露的泄漏数据似乎并不涉及高度机密的军事秘密,只包括了2020年9月的公司工资单,列出了少数员工的姓名、社会保障号码和季度工资。还有一个公司合同账本,以及工人培训计划的备忘录(备忘录顶部有能源部和NNSA国防计划的标志)的一部分。

REvil(或者任何对这次袭击负责的团伙)是否得到了美国核武器的更敏感、更秘密的信息还有待观察。但是,黑客从核武器承包商那里拿到任何信息都足以让人深感担忧。正如Mother Jones所报道的,事件相关的美国国家核安全局负责维护和保护美国的核武器储备,并致力于军事核应用以及其他高度敏感的任务。

二、胆大包天的勒索软件团伙REvil

REvil胆敢攻击美国核武器供应链企业并不让人感到意外,因为该勒索软件组织向来以胆大包天著称。本周早些时候,全球最大的肉类加工企业JBS Foods已经发布声明向REvil支付了价值1100万美元的赎金,后者因为遭到REvil勒索软件的攻击而被迫关闭了在美国和澳大利亚的部分业务。

REvil不仅是最危险的勒索软件组织,也是最大胆的,敢于对世界上最庞大和重要的组织发动进攻并索要天价赎金。4月,就在其引人注目的新产品发布前几个小时,REvil对苹果发出最后通牒,要求其支付高达5000万美元的赎金。这是一个大胆的举动,即使对于臭名昭著的勒索软件服务团伙 (RaaS) 也是如此。REvil先是攻击了财富500强企业电子产品制造商广达,该公司也是苹果的供应商,跟苹果签订了大量苹果产品的生产合同,包括Apple Watch、Apple Macbook Air和Pro以及ThinkPad(联想集团)。

FireEye研究人员还报告说,SolarWinds供应链攻击的参与者之一与REvil/Sodinokibi勒索软件团伙有关联,但此消息尚未得到证实。

三、如何防御勒索软件?

考虑到所有这些重大事件,分包商的网络安全措施是否应该足够严密以抵御REvil或其他网络攻击者?据报道,REvil指责受害者Sol Oriens公司,称该分包商没有采取必要措施来保护其员工的个人数据和合作伙伴公司的软件开发数据。

虽然REvil嘲讽Sol Oriens没有采取充分的安全措施,但不幸的是,根据上周五网络安全公司Sophos发布的调查报告:没有两个犯罪集团以完全相同的方式部署 RaaS勒索软件攻击。

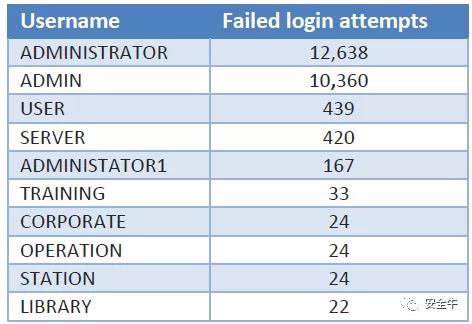

例如,在最近的一次攻击中,受害组织检测到大量以特定服务器为目标的入站RDP登录尝试失败,这台服务器也最终成为攻击者的访问点。Sophos研究人员Brandt指出:“在标准服务器上,记录RDP服务登录尝试失败的日志会滚动,并覆盖最旧的数据,时间从几天到几周不等,具体取决于尝试失败的次数。在这次攻击中,大量失败的RDP登录事件在短短五分钟内就完全覆盖了之前的尝试记录。从该服务器收集的数据显示,五分钟内大约有 35,000次登录尝试失败,来自全球349个IP地址。”

上图统计的是,在每五分钟35,000次的暴力登录尝试中,攻击者尝试使用最多的用户名(资料来源:Sophos)。

研究人员指出:

RDP是破坏网络的最常见方法之一,关闭外部对RDP的访问是IT管理员可以采取的最有效的防御措施之一。

不幸的是,考虑到REvil勒索软件的不同使用者的技术手段不尽相同,防御并不像关闭RDP那样简单。RDP不是唯一的罪魁祸首,攻击者还可通过其他面向互联网的服务获得初始访问权限。他们能够对其进行暴力破解或针对已知漏洞发起攻击,从而为他们提供一些访问权限。在某一个案例中,攻击者将特定VPN服务器软件中的漏洞作为目标以获得初始访问权限,然后利用同一台服务器上五年前版本的Apache Tomcat上的漏洞,让攻击者在该服务器上创建一个新的管理员账户。

最后,对于REvil团伙提到的“所有必要安全措施”,Brandt 表示:“所有行业各种规模的公司和组织都需要仔细审视自己的基础设施,并采取一切必要措施来解决那些几乎总是导致此类攻击行为的根本问题。”他强调:

“在防火墙处关闭RDP等面向公众的服务,在所有内部和面向外部的服务(如 VPN)上启用多因素身份验证。应确保面向互联网的设备和服务器完全更新已知错误的补丁或修复程序,即使这意味需要付出着一些停机时间的代价。”

Brandt指出:上述建议虽然有些陈腔滥调,但勒索软件一次又一次利用这些安全问题得手,而且勒索软件攻击者永远不会停止寻找组织安全弱点的新方法。