从海外技术创新看零信任应用发展

2022-11-08

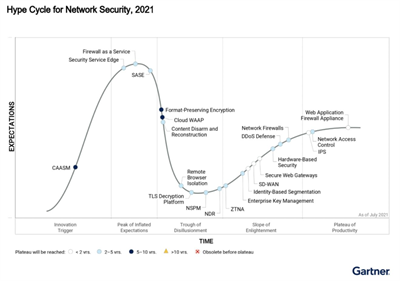

来源:安全牛

自从Google 2016年公开BeyondCorp(办公网零信任) 之后,零信任从理念到落地跨出了一大步。随后Gartner于2019年提出安全访问服务边缘(Secure Access Service Edge, SASE),将零信任网络访问 (ZTNA) 作为核心组件之一,进一步的让所有企业相信并拥抱零信任。

我们看到一个很有趣的现象,海外因为数字化和云化走的更快,几乎所有大型安全厂商都发布了SASE / SSE 安全服务,这两年疫情催发的混合办公模式下的安全需求使得SASE / SSE 在海外被迅速接受。当前很多是以替换VPN 为切入点进行零信任网络访问(ZTNA)落地, 但是实际上当零信任真正来落地的时候,需要做到内外网访问完全一致,这意味着所有的办公访问流量都要经过这张网络,这时候零信任网络访问(ZTNA)已经成为了办公基础底层设施,其工程化能力、零信任安全能力、端和网络稳定性、架构非侵入性、未来可拓展性等要素成为产品最核心的几个关键。

借助Gartner的报告,我们分析了Zscaler、Netskope等TOP象限厂商、老牌厂商 Palo Alto Networks、初创公司Axis security、Twingate 几家,尝试来对这些海外零信任网络访问(ZTNA )产品来进行技术还原,帮助企业的安全和IT负责人在做零信任内网访问技术选型时作一定的技术参考。上述所有公司我们都进行了真实产品测试和技术分析,但受限于个人能力,如有问题还请随时指正。

2022 Gartner Magic Quadrant for Security Service Edge (Source: Gartner)

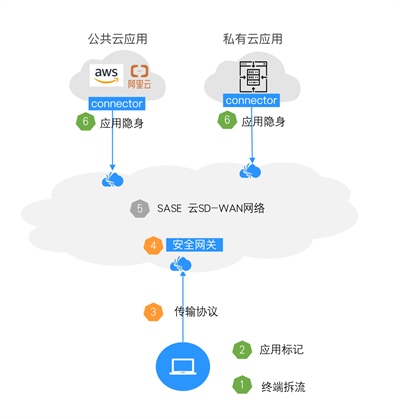

我们尝试从整个零信任网络访问(ZTNA) 的流量路径来还原技术实现,如下图所示主要拆分为终端拆流、应用标记、传输协议、安全网关、云SD-WAN 网络、应用隐身这六个部分来进行技术分析。

零信任网络访问流量路径

终端拆流

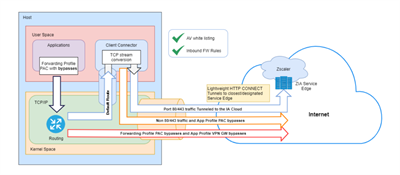

如何将流量从端精细化的引流到云端,是整个零信任网络访问(ZTNA )的基础。过去的VPN通常会创建一个虚拟网卡,通过默认路由将流量引流到虚拟网卡,进行隧道封装后发送给VPN服务器。为了缓解性能瓶颈并节省带宽,部分厂商支持了拆分隧道(Split tunneling),通常做法是通过下发精细路由只引流部分内网网段,控制粒度在IP粒度。基于路由模式的方案通常采用开源的TUN或TAP驱动,整体实现难度较低。

我们这次测试中发现TOP象限的海外厂商并没有采用该方案,如Zscaler和Netskope都采用了基于Packet Filtering的引流方案。究其原因,是其对流量精细化拆分有了更高的要求,需要能精细化的控制哪些域名或端口走内网,哪些流量走互联网,甚至是哪些流量走加速链路。Packet Filter方案通常采用NDIS或WFP过滤驱动获取用户流量,在过滤驱动层实现一套规则引擎,可以实现IP粒度、端口粒度、进程粒度拆流,配合下面讨论的Fake DNS,还可以实现域名和泛域名粒度的拆流。

采用基于Packet Filter方案的另一个优点是有更好的兼容性,因为其不在IP层同其他VPN客户端竞争,所以客户不会遇到路由冲突等兼容性问题。这在某些需要同时使用VPN和ZTNA方案场景下,可以给终端用户更好的网络体验。Packet Filter方案实现难度相对路由模式要更高些,这也可能是初创公司没有广泛使用此方案的原因。

Zscaler Z-Tunnel 2.0原理图

应用标记

(Fake DNS)

零信任网络访问(ZTNA )核心相对VPN 的变化是从过去的网络(Network Access) 访问控制进化到应用(Application Access)访问控制,而这个变化中最核心技术关键是怎么在数据流量中区分出来是访问什么应用。VPN 只能以IP 来进行区分,其配置复杂度高,且在IP 共用、网络重叠等场景不能精确标识应用。

我们调研的所有海外厂商,不管是Zscaler 还是Netskope、Axis security都使用了Fake DNS 技术来进行应用标记。技术的原理其实还是比较简单的,提前保留一个大的私有网段,在浏览器或APP 请求DNS 的时候选择一个私有地址来进行标记返回,这样就构建了一个IP地址和域名的映射表,后续在请求对应IP地址时,就可以根据映射表查询出请求的域名。下图我们选取了axis security 公开的一个请求逻辑图供大家参考。

应用标记的好处是显而易见的:

第一:使得应用配置变得简单,我们知道在实际生产中是很难一开始就能梳理出来公司的所有应用,必须有一个自学习的过程,使用Fake DNS 管理员可以在实施之初配置公司泛域名来进行应用梳理,之后根据自学习的过程来进行应用精确访问控制策略达到零信任的效果。

第二:当每个数据包过来的时候明确知道是访问什么应用,这些信息配合专有传输协议和软件定义网络(SDN)技术可以做到网络零侵入性及实现零信任的高级动态策略,这部分可见后面的技术拆解。

Axis Securtiy Fake DNS 时序图 (Source: Axis Security)

传输协议

过去许多 VPN 在 OSI 模型第 3 层(网络层)的 IPsec 协议上运行,该协议已经存在几十年,其设计之初的需求场景和今天的混合办公场景有了巨大的改变,当前很多VPN厂商或开发者也在进行协议的优化。而到了今天,零信任网络访问(ZTNA )最关键点就是传输协议需要是在应用程序层上运行,特别是QUIC/HTTP 3.0 的被广泛接受,UDP、多路复用等技术进一步使得应用协议兼具性能和灵活性。

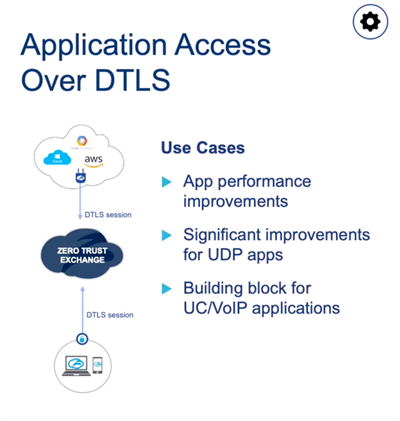

我们分析了这几家海外厂商,发现在传输协议侧开始有了一定的技术区分,对于Zscaler、Netskope 这类新型领导者厂商,都是采用借鉴QUIC/HTTP 3.0的自研的应用传输协议, 而 Palo Alto Networks 这类过去具备VPN 技术的厂商,我们看到的版本还是在延续过去的原有VPN 协议。

传输协议的作用一方面是提升网络的性能和稳定性,这块我们看到不管是wireguard 这类对VPN 优化的协议,还是基于QUIC 思路自研的应用传输协议对这块都有较好的提升。另一方面,零信任的有效实施依赖于对上下文信息的访问来进行精细访问控制,而这些上下文信息如果想做好实时的传递最好的方案就是通过自定义传输协议的控制报文进行传输,比如哪个进程发起的应用访问、在什么网络环境等,而这时候不管是传统VPN 协议还是wireguard 新型VPN 协议在灵活性上都相对比较弱。

Zscaler DTLS 公开传输协议

安全网关

安全网关是零信任网络访问(ZTNA )的核心组件之一, 传统VPN 协议主要作用于4层,但是因为在传输协议层的瓶颈不能做到身份和应用上下文级别的访问控制, 零信任网络访问(ZTNA )4层安全网关结合上述的Fake DNS 技术、自定义传输协议及身份认证等技术解决了应用访问上下文的信息传递和分析,可以做到基于身份和应用上下文的访问控制,这块基本能力的主要关键点其实在于Fake DNS和传输协议,不再深入阐述。

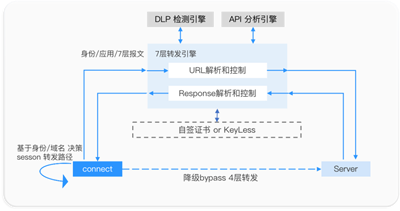

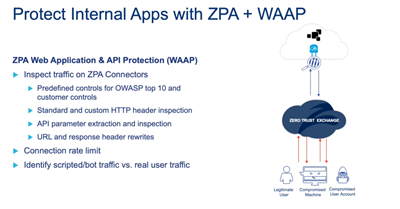

但是零信任网络访问(ZTNA )更进一步是需要加强在应用层的内容分析,基于应用内容的可视和可控得以在办公数据安全层面有技术创新来解决当前办公数据安全的一些痛点问题。我们分析了海外的相关公司,Netskope 是CASB 起家的所以其在SaaS 内网应用的访问控制侧有天然的技术积累,符合海外办公应用SaaS 化的趋势,但是其应用网关能力还在迭代中。Axis security 作为初创公司一直在强调其在应用层的分析和控制能力,其开始之初构建的AgentLess 无端模式本身就是应用网关。Zscaler 目前在AgentLess 应用网关场景,进一步了深入了应用安全能力,包括与WAF及欺骗防御的结合。

给人印象最深的其实是不管Zscaler 、Netskope、 Axis security 一方面都在强化对应用的内容层面的分析和管控,CASB/SWG 不仅在互联网访问场景,同时在零信任网络访问(ZTNA )场景也在不断的深化应用。另一方面部分厂商在架构的非侵入性上也有创新型演进,通过SDN 软件定义路由的能力结合 Fake DNS、自定义通信协议可以做到在不改变DNS(cname 模式)或路由的情况下实现7层应用安全网关透明转发,该技术大大简化了零信任网络访问(ZTNA )落地难度,可以做到对现有网络架构的零侵入,稳定性更好,这也是实施中最大的落地阻碍。

亿格云对SDN 7层应用安全网关逻辑还原

云SD-WAN 网络

作为访问源与目的地之间的中间层,如何集成SD-WAN能力来对流量进行合理的调度?如何构建足够多的边缘节点。让流量以最小代价和最短的路径进行安全检测?如何将不同的安全能力灵活弹性的附加到离企业分支机构或者远程办公地点最近的PoP节点?以上是决定终端用户体验的重要因素。

依托于AWS、Google、Oracle的云机房和一部分的自建数据中心,海外厂商构建了大量的POP节点,如Netskope宣称自己拥有50+ PoPs,Zscaler拥有150+ PoPs。同时各厂商也在整个网络的稳定性建设、延时优化、网络质量(DNS优化、远程传输加速、协议优化等)上做了大量工作,我们在海外场景测试其网络延时和丢包率后,得知相比于直接互联网访问或VPN访问有着明显的优势。从产品测试来看,基于云的SD-WAN 网络技术和端到端的加密技术在保证数据安全的前提下能较好的提升网络访问体验,这在混合办公场景下相对本地部署方案有一定的优势。

Zscaler PoP分布

网络隐藏

应用网络隐藏是零信任网络访问(ZTNA )核心特性之一,零网络端口对外暴露在安全性上有很好的提高。不同于国内很多厂商在选择采用的SPA 单包敲门,海外几乎所有主流ZTNA厂商都选择了Connector 反向连接的技术。该方案在企业内部部署一个轻量级Connector,通过反向TLS隧道的方式来连接安全网关。用户访问内网应用时,流量先经过高性能网关,再通过微隧道转发到Connector,Connector通过代理方式访问目标内网应用。由于连接是Connector主动发起的,因此Connector不需要在互联网上监听任何的端口,天然地实现了网络隐藏。

我们尝试分析了下海外和国内两种方案选择的背后原因,主要原因可能是因为海外云化进度更高,而国内可能本地化部署更多。但是再从技术上深度看一层,单包敲门方案还是相对比较复杂,NAT场景、UDP运营商限制、iptables性能限制都给其带来了性能和稳定性风险。而即使是本地化部署方案,轻量级Connector 会带来其他不同的技术优势,Connector方式由于不用开公网监听,且不需要变更内网路由,对企业已有网络拓扑、路由无任何变化,因此具备了极强的适应性。Connector除了连接企业内网和高性能网关之外,还可以进一步对流量进行安全监测和分析(如Connector可以通过SDN 技术结合七层应用网关实现WAF、API 安全、网络DLP等), 企业可以根据应用的安全等级关联不同安全能力的Connector,在具备了高安全能力的同时,又可以灵活的有选择性的将一些视频、语音会议等大流量直接转发,避免了应用网关无谓的性能损耗。

Zscaler 发布的Connector 和 WAAP 的结合技术

上述是我们基于海外产品技术实现的测试和个人对场景的理解进行的解读,这两年零信任网络访问(ZTNA )在国内的接受程度越来越高,据公开报告国内有至少60+ 的厂商在提供相关产品,处于百花齐放的状态。

综前述所说,ZTNA 在真正落地时将会承载所有的办公访问流量,并在每个员工的客户端上存在代理Agent,其已经变成了公司核心基础设施,这时候产品的工程化能力、零信任安全能力、端和网络稳定性、架构非侵入性、未来可拓展性等成为落地的核心关键要素。

Gartner's Hype Cycle for Network Security2021

亿格云是零信任SASE安全服务厂商,主要解决企业数字化转型过程中遇到的多分支统一安全管控 、远程办公、内部应用暴露、数据安全等威胁。我们希望通过有意义的技术交流,使得大家都认识到零信任产品不是仅仅依靠开源NGINX + OpenVPN 拼凑出来的,而是一个系统性的安全工程学设计和落地。

更多信息可以来这里获取==>>电子技术应用-AET<<