一种基于知识蒸馏的量化卷积神经网络FPGA部署[嵌入式技术][医疗电子]

发表于:2024/4/29 下午1:10:00

一种电子标签的加速寿命试验可靠性预测方法研究[微波|射频][工业自动化]

发表于:2024/4/29 下午1:10:00

基于深度学习技术的水稻环境因素产量预测[模拟设计][其他]

发表于:2024/4/29 下午1:10:00

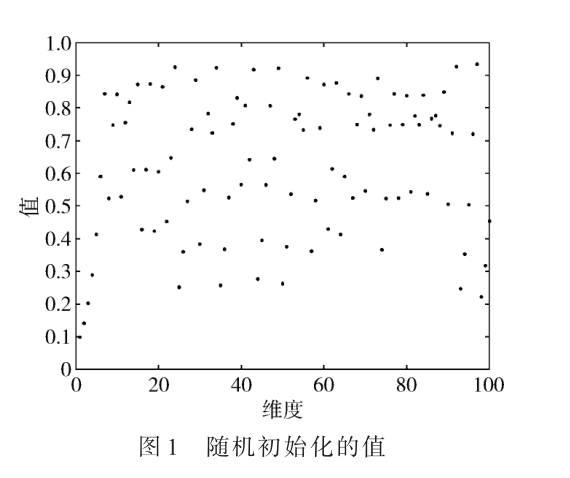

基于改进PSO算法的机器人路径规划研究[人工智能][工业自动化]

发表于:2024/4/29 下午1:10:00

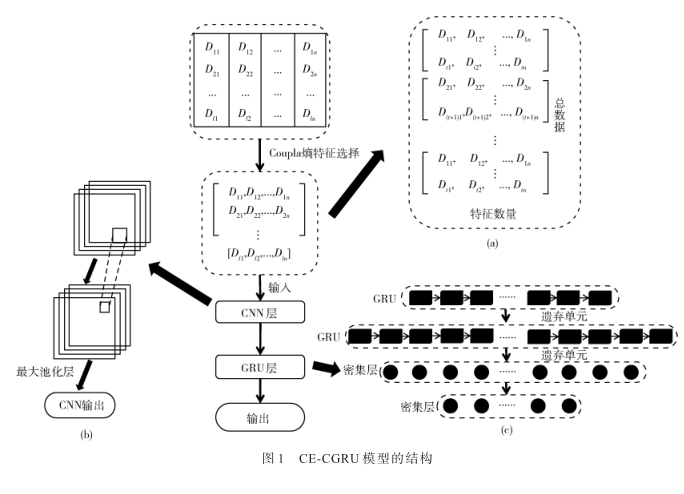

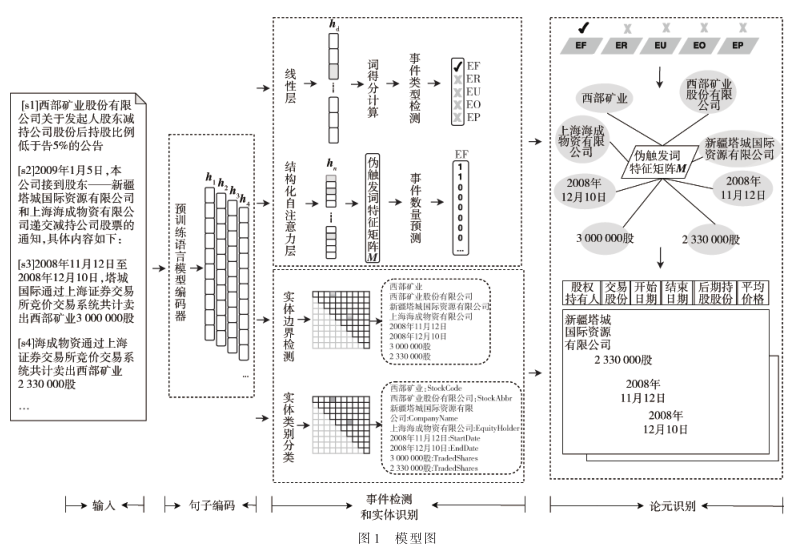

基于伪触发词的并行预测篇章级事件抽取方法[人工智能][消费电子]

发表于:2024/4/29 下午1:10:00

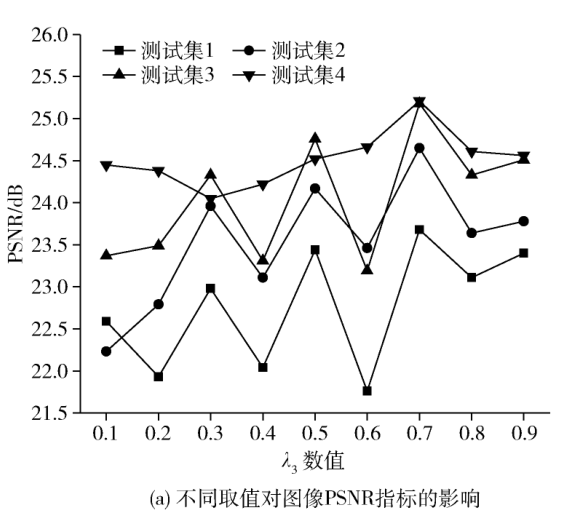

基于改进AOD-Net的图像去雾算法[模拟设计][工业自动化]

发表于:2024/4/29 下午1:10:00

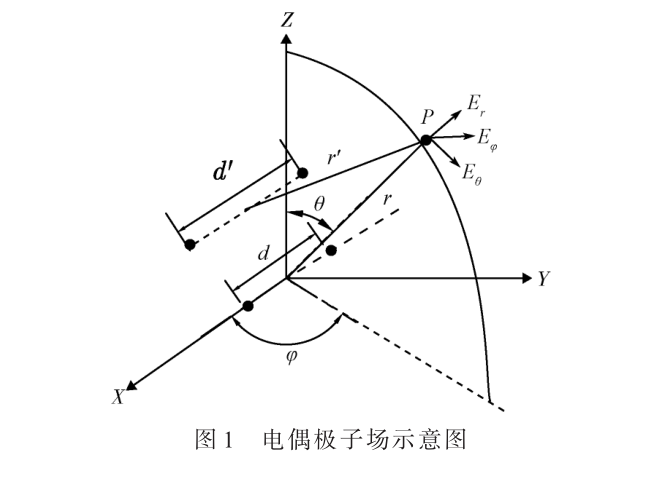

基于电流场的阵列极板水下通信系统仿真分析[通信与网络][通信网络]

发表于:2024/4/29 下午1:10:00