文献标识码: A

文章编号: 0258-7998(2015)03-0111-05

0 引言

随着云计算应用的扩展,其显现出了前所未有的开放性和复杂性,这使得它面临的安全风险日趋严重。由此看来,为了降低云服务为用户带来的安全风险,从用户的角度梳理出技术安全风险因素,然后对其进行安全风险评估势在必行。自1985年美国国防部[1]首次发布《Trusted Computer System Evaluation Criteria》以来,业界纷纷开始针对信息系统安全评估展开研究。文献[2-6]分别使用贝叶斯、模糊理论、BP神经网络、灰色模糊理论、FAHP方法构建了信息系统安全评估模型,并验证了模型的有效性。时至今日,虽然在信息系统安全评估方面取得了突破,但是对于新崛起的云计算,这些研究成果具有一定的参考价值,将传统的信息系统评估方法运用到云计算安全评估领域的研究也有不少。文献[7-13]针对云计算构建不同的指标体系,然后运用贝叶斯等方法和理论对其进行评估。本文认为现有研究最为欠缺的一方面是,在梳理出的众多安全风险因素中,并未涉及到云服务风险的技术因素。

鉴于此,本文将从云计算用户的角度出发,全面分析关系云服务风险的技术因素,并构建云计算技术安全风险评估指标体系,建立评估方法,然后引入实例对评估方法进行验证。但是由于指标体系中各风险因素对资产、威胁频度以及脆弱性三个方面的估计具有一定的模糊性,故本文选择模糊集合与熵权理论作为评估方法,通过严格计算得到云计算系统的技术安全风险值,最后确定安全风险等级。

1 建立云计算技术安全风险评估指标体系

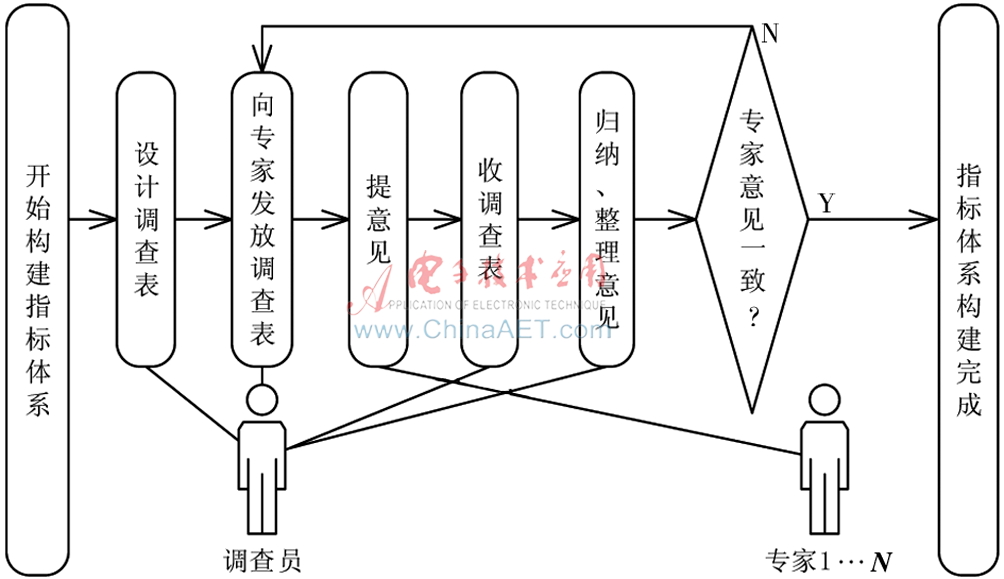

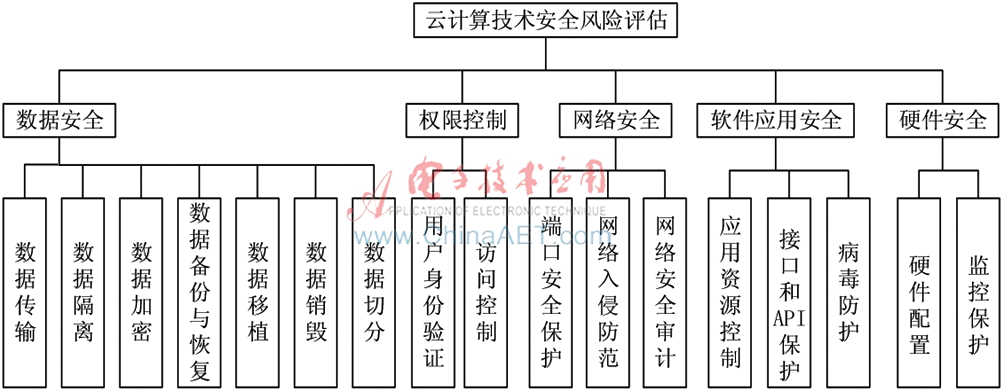

本文采用德尔菲法(Delphi Method)来构建一个正确且全面的指标体系,具体步骤如图1所示。其中,在归纳、整理意见这个环节中,本文将专家的意见与CSA、ENISA、Gartner机构发布的研究报告[14-16]中所提到的风险进行对比,若篇幅较长的专家意见与研究报告中的某些风险意义一致,则采用研究报告中的风险名称,进而做到高度的总结和归纳而不失本意。最终,可以得出云计算技术安全风险评估指标体系,如图2所示。

图1 构建指标体系步骤

图2 云计算技术安全风险评估指标体系

云计算技术安全风险评估指标体系所涉及的各风险因素的含义解释如下:“数据传输”指保障数据安全传输的技术,能够降低用户数据丢失的风险;“数据隔离”指不同用户数据之间的隔离措施;“数据加密”指用某种加密算法对用户的数据进行加密,降低数据泄露等风险;“数据备份与恢复”指平时对保存在云端的数据进行备份的技术,以及当遭遇突发情况时,对用户数据进行及时恢复的技术,降低数据不可用等风险;“数据移植”指保障用户数据在不同的云平台之间能够进行迁移的技术;“数据销毁”指当用户能够彻底销毁数据,降低数据泄露等风险;“数据切分”指对用户的数据进行切分,存储到不同的服务器,以保证用户数据安全的技术;“用户身份认证”指确认用户身份并确保合法的用户享用合法资源,降低数据被非法访问等风险;“访问控制”指按用户身份及其权限来限制用户对信息资源的访问或限制对某些控制功能的使用的技术;“端口安全保护”指用于保护端口不受攻击的措施;“网络入侵防范”指防范非法攻击,保障网络安全的技术;“网络安全审计”指检查、审查和检验操作事件的环境及活动并记录信息,同时审查评估系统安全风险并采取相应措施的一种安全策略;“应用资源控制”指能够及时、动态地为用户分配应用资源并进行实时管理的技术;“接口和API保护”指保护应用程序编程接口以及其他接口安全的技术;“病毒防护”指实时的进行病毒扫描、查杀或者隔离的技术,保障系统的安全;“硬件配置”指配置正确的硬件环境的方法和技术,以保障系统稳定地运行;“监控保护”指对系统运行环境或者硬件设备进行实时监控的方法或者技术,以降低系统所处的环境遭到恶意破坏的风险。

2 基于模糊集与熵权理论的评估方法

关于模糊熵权评估,目前已有很多研究,如文献[17],但尚未发现用该方法评估云计算安全风险的报导。本文研究用该方法评估云计算技术安全风险问题。

2.1 模糊集合与隶属度矩阵

云计算系统是一个复杂的系统,其所涉及的各技术安全风险因素中,对资产的影响、威胁频度和脆弱性严重程度三个方面的估计均具有一定的不确定性,所以这里借助模糊集合理论对各因素进行分析。

(1)建立云计算技术安全风险因素集。设A={u1,u2,u3,…,un},其中n为因素的个数。

(2)构造评判集

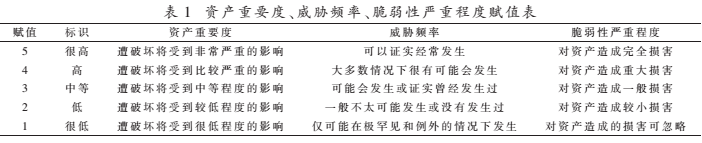

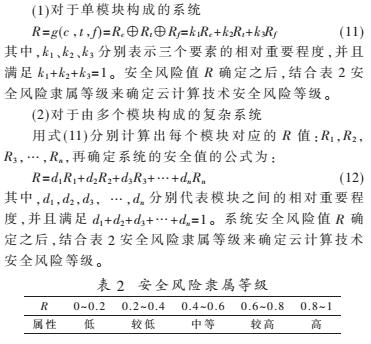

云计算安全风险R=g(c,t,f),其中c为资产影响,t为对系统的威胁频度,f为脆弱性严重程度。因此,将c、t、f作为云计算安全风险的三要素。文献[18]将资产影响、威胁频度、脆弱性严重程度均定义为5个等级,如表1所示。对这三个要素分别设立不同的评判集Bc、Bt、Bf:Bc={bc1,bc2,bc3,…,bcn},Bt={bt1,bt2,bt3,…,btn},Bf={bf1,bf2,bf3,…,bfn},其中,n、m、i均为正数,分别表示评判集Bc、Bt、Bf中元素的个数。

(3)构造隶属度矩阵

参照评判集对因素集合A中的各因素进行评价并给出评语,构造出模糊映射f:A→F(B),F(B)是B上的模糊集全体,ui→f(ui)={pi1,pi2,pi3,…,pin}∈F(B)。其中,映射f表示云计算技术安全风险因素ui对评判集中各评语的支持程度,设风险因素ui对评判集B的隶属向量为pi=(pi1,pi2,pi3,…,pin),i=1,2,3,…,n。可得到隶属度矩阵p,所以即可得云计算各技术安全风险因素相对于资产影响等级的隶属度矩阵pc为:

同理,可以得到Pt和Pf。

2.2 计算各因素的熵权系数

1948年,香农在Bell System Technical Journal上发表了《通信的数学原理》(A Mathematical Theory of Communication)一文,将熵的概念第一次引入信息论中,用来度量事物的不确定性,即信息量越大,不确定性就越小,熵也越小;反之,信息量越小,不确定性就越大,熵也越大。![W~KLTK}R`819A8XVT{F]@GN.png W~KLTK}R`819A8XVT{F]@GN.png](http://files.chinaaet.com/images/2017/01/11/6361973736876500008740110.png)

2.3 确定各指标的权向量

对评判集中各指标赋予相应权重,得到指标权向量V=(V1,V2,…,Vn1),其中n1为评判集中各指标的个数。

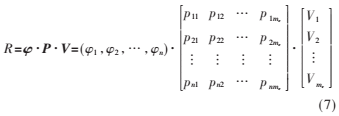

2.4 计算安全风险值

计算安全风险值表达式可写为:

故资产影响、威胁频度和脆弱性严重程度的安全风险值分别为:

2.5 安全风险等级确定

3 实例分析

为了确保本文所构建指标体系以及评估方法的正确性与可行性,故选择某沿海城市A云服务商进行实例分析。

3.1 建立风险因素集与评判集

如图2所示,将影响云计算技术安全风险的因素分为5组,即:S={S1,S2,S3,S4,S5}={数据安全,权限控制,网络安全,软件应用安全,硬件安全},这5组风险分别由以下风险因素组成:S1={S11,S12,S13,S14,S15,S16,S17}={数据传输,数据隔离,数据加密,数据备份与恢复,数据移植,数据销毁,数据切分};S2={S21,S22}={用户身份验证,访问控制};S3={S31,S32,S33}={端口安全保护,网络入侵防范,网络安全审计};S4={S41,S42,S43}={应用资源控制,接口和API保护,病毒扫描查杀};S5={S51,S52}={硬件配置,监控保护}。

本文以“数据安全(S1)”为例进行分析,风险因素集A={u1,u2,u3,u4,u5,u6,u7},其中ai(i=1,2,3,4,5,6,7),分别表示“数据传输”,“数据隔离”,“数据加密”,“数据备份与恢复”,“数据移植”,“数据销毁”,“数据切分”这7类安全风险因素。因此,构造风险因素集A的评判集:BC={bc1,bc2,bc3,bc4,bc5},Bt={bt1,bt2,bt3,bt4,bt5},Bf={bf1,bf2,bf3,bf4,bf5}。

3.2 构造隶属度矩阵

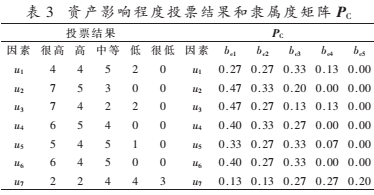

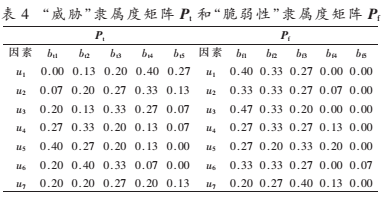

本文以构建“资产”隶属度矩阵为例,邀请了15名专家对S1中各风险因素对资产的影响程度给出评定意见并进行投票,然后进行整理并计算各风险因素隶属于各指标的概率,得到“资产”隶属度矩阵Pc,如表3所示。

同理,可以计算出“威胁”隶属度矩阵Pt和“脆弱性”隶属度矩阵Pf,分别如表4所示。

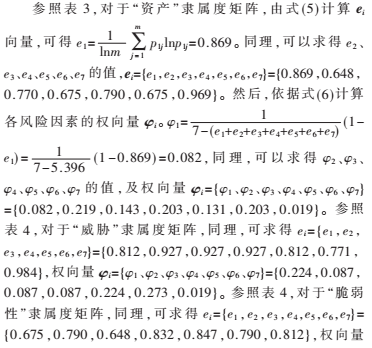

3.3 计算各因素的熵权系数

3.4 确定各指标的权向量

对于“资产”隶属度矩阵,确定标准V1、V2、…、V5的权重分别为1/15、2/15、3/15、4/15、5/15。则该评价集中各项指标的权重为:VC=(1/15,2/15,3/15,4/15,5/15),Vt=(1/15,2/15,3/15,4/15,5/15),Vf=(1/15,2/15,3/15,

4/15,5/15)。

3.5 计算安全风险值![N}A}%]$6(C[M5YHH)KQM_PQ.png N}A}%]$6(C[M5YHH)KQM_PQ.png](http://files.chinaaet.com/images/2017/01/11/6361973794837800006919984.png)

3.6 安全风险等级确定

由于考虑到资产、威胁、脆弱性各要素同等重要,故可取k1=k2=k3=1/3, 则根据式(11)得:R1=k1Rc+k2Rt+k3Rf=(0.131+0.182+0.138)/3=0.150。同理,可以得出“权限控制(S2)”、“网络安全(S3)”、“软件应用安全(S4)”、“硬件安全(S5)”的安全风险值分别为:R2=0.138,R3=0.146,R4=0.121,R5=0.167。

结合系统综合评价的思想, 充分考虑系统中各模块的相对重要度,假定各模块对整个系统的重要性相同, 则取d1=d2=d3=d4=d5=1/5,那么根据式(12)可得到云计算系统的技术安全风险值为:R=d1R1+d2R2+d3R3+d4R4+d5R5=0.144。对照表2可知云计算技术安全风险的等级为低,即该系统是安全可靠的。

4 结语

本文重点针对云计算的安全问题,采用德尔菲法凝练云服务风险的技术因素,运用模糊集理论分别从资产影响、威胁频度、脆弱性严重程度三个方面对各风险因素进行分析并构造了评判集和隶属度矩阵,然后采用熵权系数法确定权重,最终得到安全风险值和风险等级。通过实例验证了基于模糊集和熵权理论的评估方法能够对云计算系统进行安全风险评估,为云计算环境下的安全风险度量和评估提供了可行的方法和途径。

参考文献

[1] QIU L,ZHANG Y,WANG F,et al.Trusted computer sys-tem evaluation criteria[C].Proceedings of the National Com-puter Security Center,F,1985.

[2] 赵俊阁,张琪,付钰.贝叶斯网络推理在信息系统安全风险评估中的应用[J].海军工程大学学报,2007,19(6):67-70.

[3] 付钰,吴晓平,宋业新.模糊推理与多重结构神经网络在信息系统安全风险评估中的应用[J].海军工程大学学报,2011,23(1):10-15.

[4] 申时凯,佘玉梅.模糊神经网络在信息安全风险评估中的应用[J].计算机仿真,2011,28(10):91-95.

[5] 付沙,杨波,李博.基于灰色模糊理论的信息系统安全风险评估研究[J].现代情报,2013,33(7):34-37.

[6] 龚军,张菊玲,吴向前,等.信息系统安全风险评估在校园网中的应用[J].计算机应用与软件,2011,28(3):285-288.

[7] 龚德忠.云计算安全风险评估的模型分析[J].湖北警官学院学报,2011(6):85-86.

[8] 汪兆成.基于云计算模式的信息安全风险评估研究[J].信息网络安全,2011(9):56-60.

[9] 周紫熙,叶建伟.云计算环境中的数据安全评估技术量化研究[J].智能计算机与应用,2012,2(4):40-43.

[10] 韩起云.基于云环境的信息系统风险评估模型应用研究[J].计算机测量与控制,2012,20(9):2473-2476.

[11] KALISKI JR B S,PAULEY W.Toward risk assessment as a service in cloud environments[C].Proceedings of the 2nd USENIX Conference on Hot Topics in Cloud Com-puting,F,2010.

[12] CHOU Y,OETTING J.Risk assessment for cloud-based IT systems[J].International Journal of Grid and High Per-formance Computing(IJGHPC),2011,3(2):1-13.

[13] CHHABRA B,TANEJA B.Cloud computing:Towards risk assessment[M].High Performance Architecture and Grid Computing,Springer,2011:84-91.

[14] HEISER J,NICOLETT M.Assessing the security risks of cloud computing[R].Stanford,USA:Gartner Group Research Report,2008.

[15] ENISA.Cloud computing:benefits,risks and recommenda-tions for information security[R].ENISA,December 2012.

[16] CSA.The notorious nine:Cloud computing top threats in 2013[R].CSA,2013.

[17] 吴晓平,付钰.信息系统安全风险评估理论与方法[M].北京:科学出版社,2010.

[18] GB20984—2007信息安全风险评估指南[S].2007.