致命的网络安全“不良实践”-你占了几个?

2021-06-26

来源:网空闲话

CISA称,正如最近的事件所表明的,针对关键基础设施的网络攻击可能会对政府和私营部门的关键职能产生重大影响。所有组织,特别是支持指定关键基础设施或国家关键功能(NCF)的组织,应实施有效的网络安全计划,以防范网络威胁并管理网络风险,其方式应与这些关键基础设施或国家关键功能(NCF)对国家安全、国家经济安全和/或国家公共卫生安全?的重要性相称。

CISA正在开发这样一个异常危险的“不良实践”目录,特别是在支持关键基础设施或NCF的组织中。在支持关键基础设施或NCF的组织中,这些“不良实践”的存在是非常危险的,并增加了关键基础设施的风险,而国家安全、经济稳定以及公众的生命、健康和安全都依赖于这些基础设施。目录中的条目将在添加时逐一列出。

实际上,每个行业都有一套实践者认为的“最佳实践”。网络安全也不例外,有一系列令人眼花缭乱的标准、指导和经验教训。但美国国土安全部国内网络防御的主要机构——CISA发布了“不良实践”的第一个版本。这个简单的清单并不完整,而且只是一个起点,还有更多的后续工作。

这些“不良实践”的目的是——尽管不限于——教育关键的基础设施所有者和运营商。当然,这包括国防工业基地和许多支持其供应链的企业——从通信设备和高科技能力到军用硬件(如坦克、飞机和舰船)的电气和机械部件。

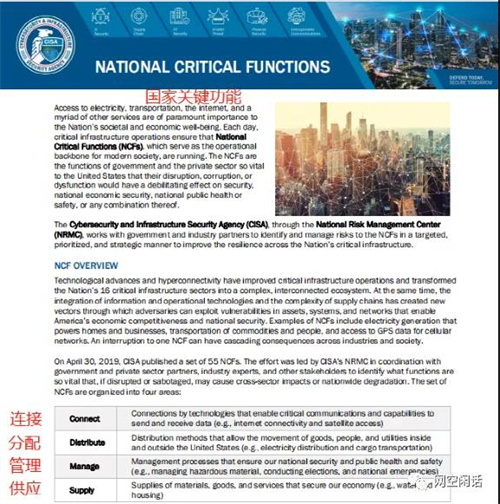

这些实体通常履行国家的关键职能。全国非政府组织围绕四个领域组织- -连接、分配、管理和供应- -这四个领域被认为对军事、政府和更广泛的国民经济的持续运转至关重要。

政府认为,任何攻击、降级或破坏国家关键功能(NCF)都构成威胁,包括对经济和公众健康的潜在威胁。因此,除了CISA经常公布的无数最佳实践之外,该网络安全机构还开始制定一份应该明确的网络安全禁忌清单。

从表面上看,这个列表是如此显而易见,以至于不需要说出来。但过去的网络事件表明,这些做法仍被广泛使用。

CISA 列出的第一个“不良实践”是使用过时的软件,其中可能包括具有已知漏洞的版本,这些版本的安全补丁可以获得,或者供应商不再支持代码更新的生命周期终止的版本,包括补丁。

然而,过时软件的使用很普遍,最近的例子就是2021年早些时候微软Exchange服务器的网络间谍活动。据安全公司Riskkiq称,据此前报道,截至3月2日,即微软披露此次攻击的当天,估计全球有40万个过时的Exchange软件版本在运行。

另一个例子是2017年的“WannaCry”事件,该事件影响了全球几乎所有经济部门的约30万台计算机。根据安全评级公司BitSight的数据,其中67%的用户推迟了升级到Windows 7的时间。

多年来,安全研究人员一直强调在关键基础设施领域使用过时的软件和操作系统版本及其相关风险。问题是,应用软件设计为运行在较旧操作系统上,将操作系统更新到较新的版本可能会费时、困难和/或昂贵。给这样的操作系统和它们运行的软件打补丁也很困难,因为关键的基础设施停机被认为是不可接受的。

但这不只是特殊情况,比如关键的基础设施。一组研究人员最近公布了对560万个网站18个月的分析结果,发现95%的网站依赖于过时的软件,这些软件至少存在一个已知的漏洞——以及一个相关的安全补丁。

虽然这些数字——40万、30万或560万——在全球IT界看来可能相对较小,但问题不在于数量,而在于不更新系统和软件的质量上缺乏合理的借口。一些关键的基础设施运营商可能会说他们有一个理由——无论这个理由在安全专业人士、立法者、监管者和普通公众看来多么似是而非——但是绝大多数的网络管理员根本就没有。

CISA列出的第二个“不良实践”是使用弱口令。弱口令包括:太短(标准指南是超过8个字符,但随着蛮力破解的计算能力不断增强,建议不少于12个字符)、太容易猜测(例如Password123和那些使用字典单词的口令)、太简单(例如:那些没有使用随机数字、符号、大写字母和小写字母的组合)。

原因应该为大多数人所知和熟悉:短的,易猜测的和/或简单的口令可以很容易地用黑客工具破解免费,甚至不需要太高级的技能。

糟糕的口令卫生的第二个方面是在不同账户之间重复使用口令。原因是,如果网络威胁者破解或获得一个账户的口令,那么他们就可以随时访问所有其他共享相同口令的账户。

账户登录用凭据失窃被恶意利用的典型案例已经数不胜数,就今年年初美国发生的两起自来水厂遭投毒事件,均是某员工的TEAMVIEW账户被盗用,幸好及时发现投毒未遂。而另一起引发全球关注的Colonial油气管道公司被勒索导致油气供应紧张,令美国政府和白宫高度恐慌,事件的调查显示最初侵入网络的是一个被遗忘的VPN账户,该账户的口令是已经被cracked。

网络威胁者也越来越多地使用一种名为“口令喷洒”的攻击方法,他们使用一个通用口令(例如admin123)来访问尽可能多的账户。

虽然破解的重点是使用多个口令访问一个帐户,但喷洒的目标是破坏多个共享相同口令的帐户。喷洒被视为一种规避账户锁定的方法,如果采取适当的安全措施,可能会引发账户被锁定。网络威胁行为者可以试图破解或喷洒任何账户,但这种做法对基于网络的账户登录尤其普遍。

作为最佳实践,管理员还应该每90天更改口令。然而,周期性地修改口令,会让用户陷入另外个一个困境,他需要在修改和便于记忆之间取得平衡,极有可能选择某种有规律性的口令格式。此时,选择类似Keepass这类口令管理器是一种可行的办法。但新问题又来了,“鸡蛋放在一个篮子里”的新困扰又诞生了!

CISA的“不良实践”并不新鲜,也不是开创性的。然而,不幸的是,根据研究、调查和已知事件,它们还得重复。也许结论是这样的:即使一个组织没有时间去获取知识,或有足够的金钱去雇佣在已知的网络安全最佳实践的迷宫中具有专业知识的从业者,至少要避免轻率、疏忽和愚蠢。避免这些完全可以预防的“不良实践”。