做数据安全治理涉及哪些产品?

2021-07-09

来源:数说安全

“数据安全治理” 这个词大家并不陌生,但是如何做好数据安全治理,很多用户却不清楚从何着手,对数据的合规利用也毫无头绪。今天我们结合《数据安全法》来讲解一下,如何才能做好数据安全治理,数据安全治理的步骤有哪些?

数据安全治理的本质

数据因流动产生价值。企业内部的数据会在整个企业内部、甚至更大的范围内共享,如果想要保障数据被安全使用,那么就不能任由个人或部门各行其是地处置他们的数据,数据活动需要在一个企业的规范框架约束下进行。如果数据是敏感或关键性的,那么使用、传输或存储这类的数据,会需要特别的处置,这种情况下也不能任由个人或部门各行其是,而是需要在一个企业的安全策略框架约束下进行。

企业数据安全治理的本质是建立一组企业的“数据法规”,由这些法规来规范企业所有人员的所有数据活动。

数据安全治理的定义

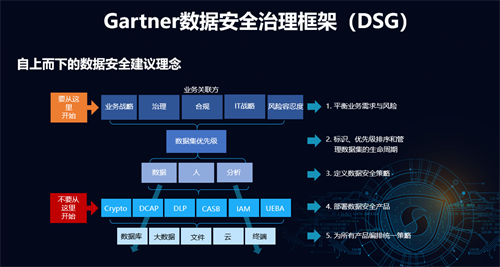

Gartner提出,数据安全治理不仅仅是一套用工具组合的产品级解决方案,而是从决策层到技术层,从管理制度到工具支撑,自上而下贯穿整个组织架构的完整链条。组织内的各个层级之间需要对数据安全治理的目标和宗旨取得共识,确保采取合理和适当的措施,以最有效的方式保护信息资源。

数据安全治理的步骤

Gartner建议,对数据进行数据安全治理,建立以人为中心,自上而下的数据安全治理体系。数据安全治理分为以下几个步骤:

数据的分级分类

从风险角度看,首先,公司有哪些数据是最重要的数据,把这些最重要的数据区分出来,对数据进行分级分类,然后,根据谁会使用这些数据来去做什么,形成数据安全的策略。

很多企业单位在开始去做数据安全分级分类的时候,面对海量数据不知如何入手。我们建议从业务入手,自上而下的进行数据梳理。我们要做一个分级分类的指南,需要定位到数据最后落地的点,以及数据以什么形态存在。我们按照普遍性原则来看,可以把数据定义成1~5级的这种模式。

制定数据安全策略

通过第一步的数据梳理,我们可以了解到此类业务数据分布在何处,谁会去使用这些数据去做什么样的事情,谁可能去接触到这些数据?此类数据泄露或者丢失会带来什么样的后果。经过综合指数加权计算,我们可以得到某种数据泄露的风险值,根据风险值来对数据分级,比如级别定成公开、机密、绝密,不同级别数据需要采取什么样的策略,监控、阻止、告警、加密等。

采取的数据安全管理技术我们根据数据的分级分类,结合业务,决定采用何种数据安全技术作为支撑。通常采取的技术有6类,分别是:DLP、UEBA、CASB、IAM、加解密、DCAP。

数据安全治理涉及到的产品

DLP

DLP通过对数据的内容的识别,对数据的存储、使用和传输对它进行发现和保护。比如有一个word文档,在 Word文档里面有一张图片,图片里面可能是通过屏幕截图的方式去截下来一个 Excel表,这个表里面的内容是姓名、身份证号和信用卡号, DLP能通过内容识别发现,知道这个Word文档里面包含了多少个身份证号。

UEBA

UEBA技术是对人的行为进行分析的技术,它的核心点是人。我们所有的数据泄露都是通过人的行为完成的。我们要去抓住“坏人”,就是通过UEBA对人的行为进行分析。采用行为分析的方式,可以在一大堆的“好人”里面发现有谁干了坏事。“坏人”总是会干一些异常的事情,UEBA通过行为的采集,就知道谁在整个数据使用的过程中,谁做了哪些动作,或者操作了哪些数据。通过大量的数据的获取,基于网络的、协议的行为,比如你上网都访问了什么样的网站,外发了那些敏感数据、在电脑上做了哪些操作等等,把所有的操作行为,放在基于人工智能算法的系统里进行分析,看究竟谁做了什么样的坏事。这种分析会把每个人自己的当前的行为和过去的行为进行比较,和你周围同事的行为进行比较。

CASB

CASB主要是用来保护云端的数据,现在越来越多的金融企业开始使用SaaS服务模式。CASB主要是为了解决影子IT的问题,保护企业使用SaaS服务时潜在的数据安全风险。

CASB对于云安全的重要性,就像防火墙对于网络安全一样。

各种SaaS服务,在一些服务中充满了数据安全的陷阱,比如对上传数据的所有权声明、对用户操作和行为的监控、服务商自身的安全保护等,很容易造成企业员工在使用非企业IT评估过的SaaS服务时泄露企业的核心数据资产。通过CASB技术,能有效的保护企业员工访问低风险级别的SaaS服务。

IAM

IAM就是身份与访问的管理。所有对数据能产生威胁的都是人,无论这个人员来自于内部还是外部,所有的动作都是人在操作。做数据治理的时候需要首先明确人员的身份,谁,使用什么样的设备,可以访问哪些敏感数据,可以访问哪些应用系统中的哪些模块。

加解密

加解密是针对数据的可用性采用的非常强有力的管理手段。加密是指看不见、打不开、拿不走。数据一旦做了加密之后,如果不具备相应的权限,就无法看见这些内容。加解密往往应用在对数据的保护级别非常高的场景,因为伴随加解密的同时往往是大量计算资源的投入和业务处理的不便捷性。

DCAP

DCAP是指对数据的审计与保护。我们对数据在企业的使用,需要有一个可视化的管理,能发现谁使用了哪些数据,这些数据是怎样流动的,通过DCAP技术能知道谁在去读写或者获取这些敏感数据。