与漏洞共存 基于风险的漏洞管理让企业更从容应对安全威胁

2022-11-13

来源:安全419

在过去五年中,美国国家漏洞数据库 (NVD) 每年都会打破上一年度的报告漏洞数量记录,毫无疑问,2022年也将是如此,据业内统计,迄今为止 2022 年平均每天会出现60多个新漏洞。

随着威胁态势的愈发严峻,安全团队已经无法跟上漏洞报告的速度,因疲于应对不断爆发的安全漏洞,一些安全从业者甚至已经对安全工作表现出了厌倦。

事实上,试图修复一切漏洞并不是一项正确的决策。来自安全公司Kenna与Cyentia 研究所的一项数据研究证明,基于风险的漏洞管理 (RBVM) 方法已经成为企业安全建设的核心思想,相比紧追漏洞报告修复漏洞的工作模式而言,采用RBVM风险管理模式的组织显然能够以更轻松的姿态在安全建设工作中取得更好的结果。

在过去,人们十分避讳“与漏洞风险共存”,每个人都将漏洞管理视为一个无足轻重的话题。但很少有组织能够真正达到全部漏洞都已修复的状态,因为这一目标的实现往往意味着大量人力、财力和物力资源的无意义消耗,大量的时间都会被浪费在修补那些构不成真正威胁的漏洞上。

Cyentia 研究所发现,当前23%的已报告漏洞均发布了漏洞利用代码,但只有2% 的漏洞已在野外观察到漏洞利用的情况,因此,假设组织基于风险情报集中力量优先补救关键漏洞,那将大大减少安全人员的工作压力。

这项联合研究对Kenna监测到的组织对漏洞的修复能力、速度、覆盖率和效率等多个维度的数据进行了统计分析,分享了一个优秀的RBVM 工作方法为相关组织提供安全指引:

上图左侧的百分比容量代表着被监测组织平均每个月修复的漏洞数量,因此可以看到,无论是处于哪一个安全基线的组织都在修复大量的公开漏洞,安全实力卓越的组织针对公开漏洞的修复速度有了很大的提升。

从这一张统计分析图中能够看到,随着时间的推移,相比2016年时,公开漏洞的修复效率已经得到了显著提升,2016年时漏洞的半衰期(即修复一半新发现漏洞所需的时间)甚至会超过 125 天。而在过去四年中,半衰期已从 32 天减少到 21 天,减少了三分之一以上。

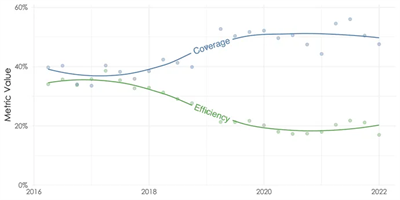

统计显示,2018年左右,公开漏洞覆盖率和效率都在35%左右。通过上图的曲线比较也可以看到,漏洞修复的效率与覆盖度相关,如果漏洞修复优先级策略没有重大变化的话,改进其中一个指标往往会相应的导致令一个指标的下降。例如,想要增加漏洞修复的覆盖范围,就必须去补救更多低危漏洞,但这会降低关键漏洞的修复效率。

此外我们能看到,自2017年以来报告的漏洞数量每年都在增加,但大量的组织已经开始采用基于风险的漏洞管理方法来完成漏洞修复工作,通过关注风险来过滤大量无效漏洞带来的噪音,这也使得监测到的公开漏洞的修复效率和覆盖率都得以持续的提高。

研究最后指出,在行业已经逐渐探索出更智能的漏洞管理方法的同时,互联网平台和软件的供应商的响应效率也在变得更加高。以微软举例来说,微软定期发布的安全补丁对于供应链下游组织修复漏洞的效率产生了重大的影响,监测数据显示,绝大多数组织都在安全更新发布后的22天内修复了半数以上的报告中发布的漏洞。

安全人才的短缺也让安全形势进一步复杂化,但好在漏洞管理的工作方法正在得到优化,组织逐渐意识到不再需要全部修复所有的安全漏洞,而是转换以控制风险的视角来看待自身的安全性,通过采用基于风险的漏洞管理 (RBVM) 方法让安全工作重新回归理性。

更多信息可以来这里获取==>>电子技术应用-AET<<