使用DNS安全性主动检测和阻止恶意域

2021-06-05

来源:嘶吼专业版

攻击者每天注册数千个新域名,为未来的恶意活动做准备,如提供命令和控制(C2)、托管恶意软件和提供欺骗性内容。Palo Alto Networks采用最先进的方法来检测新出现的网络攻击,并通过云交付的域名拒绝列表保护客户。大多数现有的域滥用检测程序专注于挖掘正在进行的攻击的DNS查找模式,并主动抓取web内容以寻找恶意指示器。由于可见性和资源的限制,它们通常会延迟发现新的攻击,这就无法保证零日漏洞。特别是为了避免被屏蔽,恶意域名通常只在受到攻击后的短时间内进行攻击。因此,在观察到恶意活动之后,阻止这些域往往为时已晚。

为了尽快发现潜在的滥用域名,Palo Alto Networks开发了一个系统,可以在注册时根据其注册记录识别恶意域。该方法方法利用了来自WHOIS记录的预测指标,可以揭示滥用的网络热点(例如注册商、名称服务器)和异常的注册行为(例如批量域名注册)。与知名的在线URL扫描程序(以后称为“扫描程序”)相比,Palo Alto Networks的检测程序发现恶意域名的时间平均减少了9.25天。与普通扫描程序相比,它在异常大规模的注册活动中对可疑的新注册域名(NRD)的检出率要高5倍。

一旦检测程序捕获到 “疑似恶意”的域,就会开始进行安全防护。

为了在恶意域名的内容启动之前识别出恶意域,Palo Alto Networks需要在域名注册时识别出作为攻击者异常行为预测特征。最常见的指标包括由于成本、匿名性和审查制度而受到攻击者青睐的特定网络服务。此外,攻击者通常会对大量注册的数千个域名发起攻击,以最大化利润,并在域名被屏蔽之前维持攻击。此外,恶意域名还具有独特的词汇特征,例如使用吓人的单词,下面将讨论这些特征。所有这些指标都可以从WHOIS记录中提取,一旦域名注册完成,WHOIS记录就会向公众公开。以往的研究表明,WHOIS信息可以有效、准确地暴露可能被用于网络滥用的域名。

基于Palo Alto Networks现有的数据和其对网络滥用的经验,研究人员利用了三组预测指标。最大的一组预测指标是WHOIS记录的综合信誉得分。每个域名的WHOIS记录包括域名所有者,注册商和名称服务器。结合Palo Alto Networks在持续攻击搜索过程中积累的知识,Palo Alto Networks可以在WHOIS数据集中识别网络犯罪热点。为了提取这些指标,Palo Alto Networks建立了一个信誉系统,分析WHOIS记录中的每个字段。然后,检测程序计算每个NRD的信誉评分,以量化其与已确认的恶意域的相似性。

从信誉数据库中,Palo Alto Networks可以确定被暗网市场滥用的热点。Palo Alto Networks直接捕获已知恶意域名的注册者。例如,注册电子邮件emilyandrews0915@gmail.com是一个攻击运营商的身份,因为其域名的85.14%被确认为网络钓鱼托管网站。如图1所示,其中一个钓鱼域ophenhand[.]org网站上有一个虚假的共享文件,要求提供微软Outlook和Office 365账户凭证。第一个登录选项只会重定向到带有错误信息的微软官方网站,而其他两个登录选项会通过URL ophenhand[.]org/ghose123354/next.php将受害者的凭据发送到攻击者的服务器。

由于低成本和宽松的审查制度,攻击者偏爱一些服务提供商,包括特定的注册商和名称服务器。因此,特定的服务组合可能是潜在恶意活动出现的标识。例如,Palo Alto Networks观察到一个使用相同服务的恶意域集群。他们的注册商是总部设在亚太地区的主要互联网服务提供商,WHOIS服务器是discount-domain[.]com,服务器名为zi3qe[.]com。在具有此配置文件的所有NRD中,87.01%被归类为恶意或成人。大多数域是由域生成算法(DGA)生成的,生成诸如hfcclixb [.xyz]之类的结果。

除了可以在WHOIS中看到的,临时域名注册是未来网络滥用的另一个可靠指标。攻击者通常将其服务部署在成百上千个域上,以躲避检测。这使他们能够在旧域名被关闭时快速切换到其他域名。为了控制成本和减少运营努力,攻击者更有可能从拥有相同WHOIS信息的相同注册商批量购买域名。Palo Alto Networks的检测每天对WHOIS数据进行汇总,以分析注册活动,并将汇总信息输入判决预测模型中。从直觉上看,一个域所属的活动规模越大,它就越令人怀疑。

最后一组功能集中于恶意域的词汇特征,有一些关键字,如secure, alert和award,常被攻击者用来生成类似于抢注域名的欺骗性域名。这些令人生畏的字眼往往会让受害者相信,恶意域名与一些合法的、重要的或有利可图的东西有关。另一方面,DGA可能会产生明显的随机域名。这些域名对人类来说毫无意义,但被广泛用于携带C2流量。Palo Alto Networks针对已知的恶意域和合法域建立单独的语言模型,以评估NRD危险的可能性。

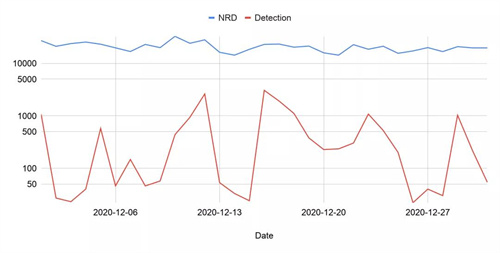

基于以上所有特征,Palo Alto Networks训练了多个设备学习模型来预测日常NRD中的恶意域。图2显示了2020年12月注册域名的检测性能。该系统每天从大约20000个NRD中平均检测到500个恶意域。每天的平均检出率为2.56%。以下各节将使用统计数据和实际案例说明该预测性覆盖范围如何提供重要保护。

提前快速检测

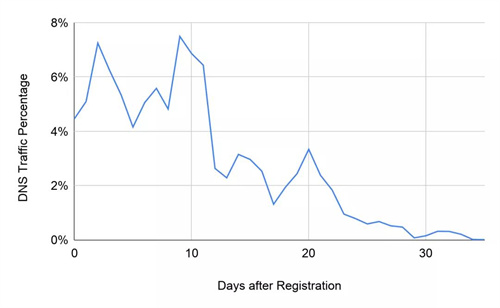

恶意域名注册后的DNS流量分布

新的恶意域名通常在注册后不久就会进行主动攻击,之后就会被列入公开拒绝名单。相比之下,合法服务开发商通常在正式发布网站并服务于众多访问者之前就购买域名。上图显示了注册时被Palo Alto Networks的检测程序捕获的可疑域名的DNS流量分布。Palo Alto Networks从被动DNS数据集中检索此DNS流量。在对这些域名的DNS查询中,62.31%是在激活后的头10天内请求的。只有1%的流量发生在激活后的30天内,这意味着大多数攻击都是在第一个月内发起的。因此,尽快检测恶意域是至关重要的。与大多数网络滥用检测程序不同的是,它们的装备是识别正在进行的攻击,主动检测可以在恶意域造成任何破坏之前阻止它们。

为了评估Palo Alto Networks的系统带来的好处,Palo Alto Networks交叉检查了扫描程序对上图中系统检测到的恶意DNS流量的覆盖率。只要一个域名的DNS查询被认为是由扫描程序覆盖的,只要它的一个引擎将域名归类为恶意的。由于不同域的检测时间不同,且不同域的DNS流量分布不同,所以每天的整体覆盖范围是波动的。但是,随着时间的推移,覆盖率有增加的趋势。扫描程序在注册当天只能阻止8.23%的攻击流量。前10天的平均流量覆盖率为17.14%。在域名注册大约30天之后,扫描程序才会阻止60%的恶意DNS流量。相比之下,Palo Alto Networks的检测程序平均提前9.25天捕获这些域名,并且覆盖了这些恶意域的4.28倍多的DNS流量。

C2域minorleage[.]top就是早期检测优势的一个示例,该域名于2020年11月13日注册,并被Palo Alto Networks的系统标记为可疑。它的WHOIS记录收到了一个较低的信誉分数,因为所有域名注册的注册人被证实是恶意的。根据其他公开的信息,其注册国所在地“莫斯科”的历史恶意率为74%,其注册商的恶意率为44%。Palo Alto Networks WildFire观察到它从12月23日开始服务于特洛伊木马程序。2021年12月13日,WildFire在此活动中检测到298个恶意软件,进行了渗透活动,包括窃取Windows Vault密码,访问数字货币钱包和流程注入。恶意软件将minorleage[.]top解析为托管C2服务器的三个IP地址(104.24.101[.]218, 104.24.100[.]218 and 172.67.167[.]27)。然后恶意软件通过端口443直接建立到其中一个地址的SSL连接。在最初的通信之后,C2服务器向受害者的设备发送了大约3.3 MB的恶意载荷。C2连接的JA3指纹(JA3: 6312930a139fa3ed22b87abb75c16afa, JA3s:8685e43ade3e6ec8993efb5d149fb4bc)被Sodinokibi勒索软件广泛使用。尽管扫描程序在2020年12月24日开始屏蔽该域名,但截至12月23日,已经有68个恶意软件被传播。因此,Palo Alto Networks的系统的早期检测可以为本次活动的C2流量带来23%的额外覆盖率。除了与观察到的恶意软件建立连接之外,Palo Alto Networks还发现超过1000个DNS请求。从被动DNS到C2地址的最快时间是12月16日。这表明攻击者在更早的时候就部署了攻击基础设施,并开始了渗透活动。

另一个真实的示例是名为penguinsac[.]com的钓鱼域,攻击者于2020年12月2日注册了该域名。检测程序阻止它,因为注册者被认为是专门的攻击者。该域托管两个伪造的登录页面,试图窃取受害者对Microsoft OneDrive和Office的凭据。12月23日,两家供应商和其他三家供应商在扫描程序上将其标记为钓鱼域名。然而,最早的被动DNS通信可以追溯到12月15日。Palo Alto Networks发现10%的恶意DNS请求发生在扫描程序提供的任何供应商检测之前。

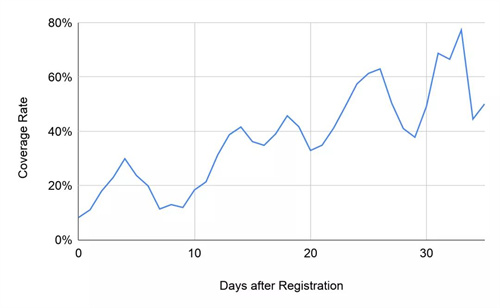

针对恶意域名注册活动的覆盖率更高

为了吸引更多流量并避免被阻止,灰色服务启动程序通常会在短时间内用相同的注册信息购买数百个域。因此,大量类似的NRD可能是网络滥用的标识。通过全面了解NRD的WHOIS记录,Palo Alto Networks的系统具有识别这种可疑行为的优势,并为恶意域注册活动提供了更高的覆盖率。

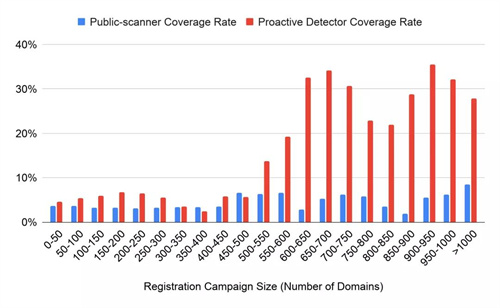

扫描程序和检测程序在不同规模登记活动中的覆盖率

上图比较了Palo Alto Networks的检测程序和扫描程序之间不同规模注册活动的覆盖率。Palo Alto Networks发现具有相同注册人、注册商和NS信息的NRD分组到同一个集群中。此图显示了注册时被Palo Alto Networks的检测程序标记为将被恶意的域名的百分比。为了进行比较,Palo Alto Networks计算了域名注册一个月后在扫描程序中被至少一个供应商检测到的比率。

虽然小集群的覆盖率类似,但Palo Alto Networks的检测程序显著提高了超过500个域的活动的覆盖率。平均而言,Palo Alto Networks对这些大型登记活动的NRD的检出率为21.44%,大约是普通扫描程序的5倍。这种优势的出现有两个原因:首先,该系统持续每天扫描NRD,以便在发现可疑域名时具有广泛的能见度;其次,Palo Alto Networks的方法计算了NRD之间的相关性,以识别注册活动,并在滥用识别时考虑到这一特性。

Palo Alto Networks的检测器捕获了一个注册了四个域名的钓鱼活动(kelvinso412[.]com, kelvinso45[.]com, kelvinso4[.]com and kelvinsoirnt98[.]com)。这些域名是从同一注册商处购买的同时使用同一托管服务中的名称服务器websiteserverbox[.]com。所有人在注册三天后就开始指向同一个钓鱼页面,并在2021年1月6日获得了最高的日访问量。如图7所示,攻击者试图窃取受害者的Square凭据。Palo Alto Networks在扫描程序中没有看到任何供应商成功地完全阻止了这次攻击。尽管其中两个一旦将kelvinso45[.]com 托管为恶意内容,便将其标记为网络钓鱼,但他们并未对其他三个域一致地实施该标签。

与仅涉及有限数量域的网络钓鱼活动不同,赌博和成人活动更有可能通过数千个域名传播。这些灰色软件网站通常使用自动脚本生成任意域名并批量注册。Palo Alto Networks的系统在2020年10月至11月期间捕捉到了其中一个攻击活动。在同一时期创建的拥有该活动WHOIS配置文件的11831个NRD中,检测程序将9544个(80.67%)域名标记为可疑,而扫描程序仅覆盖498个(4.21%)。在这次活动中,Palo Alto Networks观察了很多中国成人域名,比如 99s13[.]xyz 和fs10[.]xyz 在扫描程序中带有一个恶意计数和一个可疑计数。但是,Palo Alto Networks还观察到更多具有顶级域(TLD) .xyz的NRD,比如69av19[.]xyz和theav9[.]xyz,它们具有相似的内容,尽管在扫描程序中被认为是干净的。

覆盖范围增大

除了直接检测与恶意活动有关的网站外,检测程序还为网络滥用入口点提供了创新的覆盖范围。为了使利润最大化,暗网市场参与者,特别是成人和博彩网站运营商,采用各种方法来提高能见度和增加访问量。攻击者的策略之一是通过注册或购买来自域所有者的流量,从他们控制的许多网关域重定向流量。这些门户网站的目的是通过显示欺骗性链接或自动重定向访问者,将访问者引导到恶意登陆网站。

检测用作灰色服务入口的域并非易事。首先,启动程序通常会在这些网站上填充无意义的内容或从合法出版物(例如新闻媒体)中抓取的文字。此外,攻击者采用更复杂的方法来隐藏其意图,例如将恶意链接隐藏在图片中并在重定向之前利用验证码。对于基于内容的滥用检测程序而言,触发可疑的重定向并观察其与地下服务的关系更具挑战性。

Palo Alto Networks的检测程序没有挖掘欺骗性的内容或链接,而是从其注册信息中调查这些暗网市场网关,并发现可疑的指标。例如,该系统在2020年12月10日捕获了一场注册了数百个门户域名的赌博活动。攻击操作人员填满了他们所有的网站(例如,hobbytoypark[.]com,jemstutoring[.]com,krk13pearland[.]com)和从流行新闻媒体任意复制的文章以及畅销书的封面图片。文字没有任何意义,与图片无关,所以它不会直接表明隐藏的隐蔽服务。登陆域cc222[.]com未明确引入,但已附加到所有图像上。由于页面上没有欺骗性内容或恶意链接,因此这些域可以逃避无法识别图像中文本的基于内容的检测程序。

Palo Alto Networks的检测器根据注册时的预测特征将此灰色服务活动标记为可疑。首先,其WHOIS信誉评分很低。注册商信息被编辑以保护隐私,而注册商conbin[.]com具有45.12%的历史NRD标记为恶意。此外,NRD聚类算法将服务于该活动的同一天同一小时内注册的842个域名分组,这种不正常的注册行为也是可疑活动的一个有力指标。

总结

Palo Alto Networks会密切跟踪新注册的域名,并主动挖掘潜在的网络犯罪活动,包括C2、网络钓鱼和灰色软件托管,因为大多数网络攻击都是在恶意域注册后的短时间内发生的。与普通扫描程序相比,Palo Alto Networks的系统可以防止新出现的攻击,从攻击者的注册活动中检测出更多的可疑域名,并发现可疑的恶意指标。