PIXHELL声学攻击被曝利用LCD屏幕窃取数据

2024-09-12

来源:IT之家

9 月 11 日消息,科技媒体 bleepingcomputer 昨日(9 月 10 日)发布博文,报道了名为 "PIXHELL" 的新型声学攻击,不需要扬声器,通过 LCD 显示器来窃取物理隔离和音频隔离系统中的设备数据。

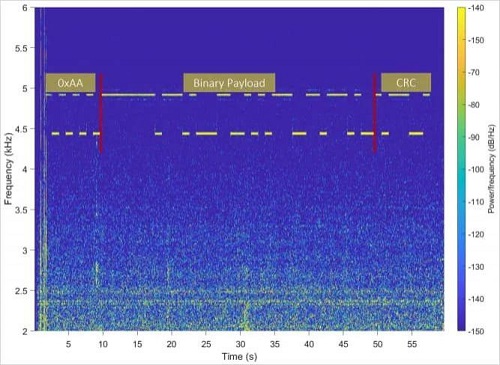

PIXHELL 攻击中,恶意软件调制 LCD 屏幕上的像素图案,在 0-22 kHz 的频率范围内产生噪声,而智能手机等设备可以捕获这些编码信号,并转换成相关数据。

研究人员表示,PIXHELL 攻击最远可以达到 2 米,传输速度最高为每秒 20 bits。

虽然这种方式对于实现大型文件传输来说速度过慢,但实时记录按键和窃取可能包含密码或其他信息的小型文本文件仍然是可行的。

PIXHELL 攻击方法利用了 LCD 屏幕因线圈啸叫、电容噪声或设备无法物理消除的固有振动等原因,而产生的非预期声学外放。

利用特制的恶意软件,攻击者可以通过调制方案将敏感数据(如加密密钥或按键记录)编码成声学信号,这些调制方案包括:

On-Off Keying(OOK):通过开启和关闭声音来编码数据。

频移键控(FSK):通过在不同频率间切换来编码数据。

幅移键控(ASK):通过改变声音的幅度(音量)来编码数据。

接下来,通过改变液晶显示屏上的像素图案来传输调制数据,这一变化会改变设备组件发出的声音。

附近一台如笔记本电脑或智能手机等流氓或受威胁设备上的麦克风可以拾取这些声学信号,并可能在之后将它们传输给攻击者进行解调。

本站内容除特别声明的原创文章之外,转载内容只为传递更多信息,并不代表本网站赞同其观点。转载的所有的文章、图片、音/视频文件等资料的版权归版权所有权人所有。本站采用的非本站原创文章及图片等内容无法一一联系确认版权者。如涉及作品内容、版权和其它问题,请及时通过电子邮件或电话通知我们,以便迅速采取适当措施,避免给双方造成不必要的经济损失。联系电话:010-82306118;邮箱:aet@chinaaet.com。