影响超过80万个SonicWall VPN的漏洞,目前仍未完全修复

2021-06-24

来源:工控安全漫谈

关键词:

SonicWallVPN

漏洞

去年 10 月,一个关键的 SonicWall 漏洞被披露。这是一个基于堆栈的缓冲区溢出漏洞(CVE-2020-5135),影响超过80万个SonicWall VPN。

当时该漏洞被认为已经修复。但事实却非如此。

CVE-2020-5135漏洞存在于SonicOS 版本中,一旦被利用,攻击者即可通过向防火墙发送恶意 HTTP 请求,从而未经身份验证且远程在受影响的设备上执行任意代码,或导致拒绝服务 (DoS)。目前,由于该漏洞没有得到适当的修复,已被重新命名为CVE-2021-20019。

研究人员重新测试了他对 SonicWall 实例的概念验证 (PoC) 漏洞利用,并表示第一次修复程序是“拙劣的”。

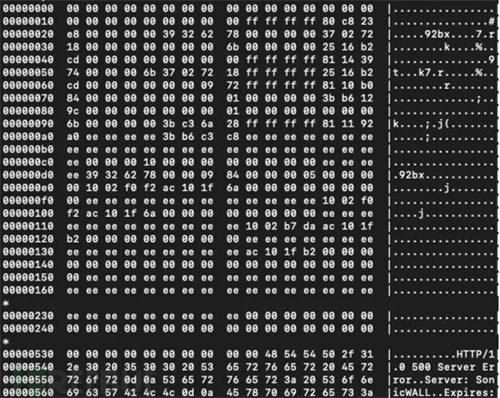

测试中,研究人员发现他的 PoC 漏洞并没有触发系统崩溃,而是触发 HTTP 响应中的大量二进制数据(如下),而返回的二进制数据可能是内存地址。

虽然暂时没有在泄露的内存中观察到可识别的文本,但这个输出可能会根据目标系统的使用方式而有所不同,因此这次测试很可能是利用利用 RCE 漏洞的有用信息泄漏。

虽然没有证据表明该漏洞正在被广泛利用。但2010年 10 月 6 日,研究人员就将重新测试出来的漏洞提交给了SonicWall。但直到2021年3月份,漏洞补丁仍未发布,最终相关公告直到6个月才发布出来。

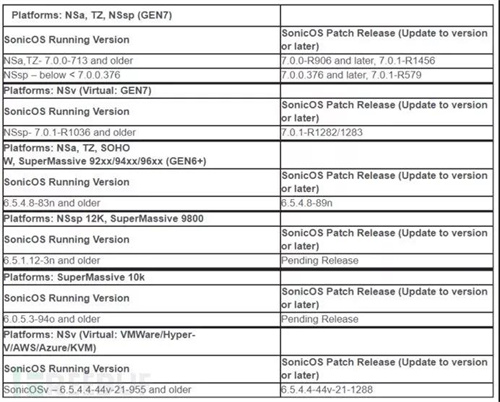

SonicWall 的以下固件版本中提供修复程序:

本站内容除特别声明的原创文章之外,转载内容只为传递更多信息,并不代表本网站赞同其观点。转载的所有的文章、图片、音/视频文件等资料的版权归版权所有权人所有。本站采用的非本站原创文章及图片等内容无法一一联系确认版权者。如涉及作品内容、版权和其它问题,请及时通过电子邮件或电话通知我们,以便迅速采取适当措施,避免给双方造成不必要的经济损失。联系电话:010-82306118;邮箱:aet@chinaaet.com。